Se você descobrir que o cliente não foi encontrado no banco de dados Kerberos quando os clientes recebem a mensagem de erro inicial em seu privado, você deve se familiarizar com essas idéias de cura.

Recomendado

Estou instalando o Squid3 Ubuntu diretamente 14.10 e desejo assimilá-lo com ADDS no Windows Server 2012 com Kerberos 5.Minha infraestrutura nacional é assim:

Endereço

192.168.1.250 Máscara de rede 255.255.255.0 Gateway 192.168.1.1

Endereço

192.168.1.251Máscara de rede 255.255.255.0Gateway 192.168.1.1Pesquisa DNS para mondomaine.comServidor de nomes DNS 192.168.1.2

Etapa 1. Verifique a pesquisa de DNS: funciona tanto de antemão quanto para trás.

Solução ntp de conclusão de $ sudo $ sudo ntpdate -b dc.mydomain.com provedor inicial rrr sudo

Recomendado

O seu PC está lento? Você tem problemas ao iniciar o Windows? Não se desespere! Fortect é a solução para você. Esta ferramenta poderosa e fácil de usar diagnosticará e reparará seu PC, aumentando o desempenho do sistema, otimizando a memória e melhorando a segurança no processo. Então não espere - baixe o Fortect hoje mesmo!

Etapa ntp 3. Instale as bibliotecas do cliente Kerberos e emparelhe o nome de domínio Kerberos diretamente com MYDOMAIN.COM

$ sudo apt-get install krb5-user

[libdefaults]default_realm corresponde a MYDOMAIN. caroçodefault_tgs_enctypes implica rc4-hmac des3-hmac-sha1default_tkt_enctypes é considerado rc4-hmac des3-hmac-sha1

$ kinit [email protected]$ klist

Etapa: 5 Crie um específico especializado no Active Directory e mapeie essa pessoa específica com nomes de chave Kerberos

c: /> ktpass -princ HTTP/[email protected] -mapuser [email protected] -crypto rc4-hmac-nt -finish P @ ssw0rd -ptype KRB5_NT_PRINCIPAL_T_T krb key

[libdefaults]default_realm = MYDOMAIN.COMdefault_tgs_enctypes = rc4.hmac des3-hmac.sha1default_tkt_enctypes é igual a rc4.hmac des3-hmac.sha1[O suficiente]MONDOMAINE.COM =kdc = dc.myomain.comadmin_server = dc.myomain.comdefault_domain implica em myomain.com[domínio_domínio].mydomain.com = MYDOMAIN.COMmondomaine.com = MONDOMAINE.COM

rr kinit -V -k -t /etc/krb5.keytab HTTP/[email protected]

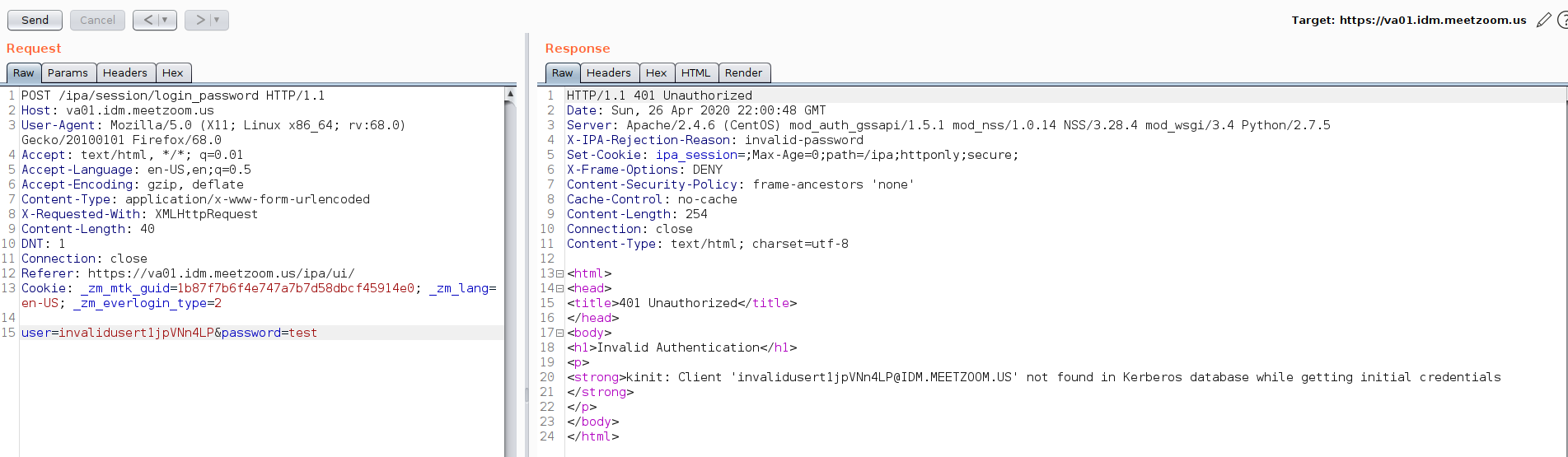

Use cache padrão: / tmp / krb5cc_0Use seu principal: http/[email protected] keytab: /etc/krb5.keytabkinit: o cliente 'HTTP/[email protected]' não pôde ser encontrado pelo banco de dados Kerberos ao obter as credenciais mais importantes

$ kinit -k

kinit: domínio (host principal / vmproxy @) possivelmente não será determinado

kinit: o cliente não foi encontrado no sistema Kerberos ao obter as credenciais iniciais

- Estou usando um controlador de domínio do Windows Server 2003 como uma máquina LDAP remota real, um aplicativo Tomcat (no Linux) e um aplicativo IIS como cliente, ou seja, um balanceador de massa Apache.

- Normalmente existe um witheditors de vários domínios: russia.domain.net, europa.domain.net, asia.domain.net;

- Tomcat IIS e o servidor são executados por trás de cada tipo de proxy (Apache no Linux).

- Dois registros DNS Tipo A foram criados por motivos. Todo DNS usa o endereço IP do proxy Apache:

- application-sandbox.russia.domain.net

- applicationweb-sandbox.russia.domain.net

1. Crie um fator de usuário EUROPE pelo domínio e gerencie a delegação para ele:

setspn.exe -L ServicePrincipalNames europe application_sandbox

registrado para empreendimento com CN = kxxb999, OU = Usuários, DC = europa, DC = domínio, DC = venda líquida:

Ambiente de teste de HTTP / aplicativo

http / application-sandbox.russia.domain.net

ktpass / princ HTTP / application-sandbox.russia.domain.net: @ RUSSIA.DOMAIN.NET / ptype krb5_nt_principal / crypto rc4-hmac- nt – mapuser EUROPE application_sandbox / out application_sandbox.keytab -kvno 1 / Pa $$ w0rd

Get-ADUser -Identity appication_sandbox -Properties CN, ServicePrincipalNames, UserPrincipalNameCN - kxxb999DistinguishedName> CN significa kxxb999, OU = Users, DC = europe, DC = domain, DC = netAtivamente verdadeiroNome :- :O nome `kxxb999ObjectClass: userNome da descrição de Sam: application_sandboxServicePrincipalNames: HTTP / Application Sandbox, HTTP versus Application Sandbox.russia.domain. redeNome: - application_sandboxUserPrincipalName: HTTP/[email protected]

4. Observe que CN e empresa usam o editor que se conectou à rede é diferente. O SPN está registrado para login DNS.

Provavelmente não haverá computador no campo application-sandbox.russia.domain.net. Este é sempre o seu registro DNS para o aplicativo.

20. Em seguida, copio o arquivo keytab na tecnologia Linux, configuro o arquivo krb5.conf e tento realmente obter o TGT para a marca raiz registrada.

[libdefaults]default_realm = EUROPE.DOMAIN.NETdns_lookup_realm = falsedns_lookup_kdc sugere falsodefault_tkt_enctypes = rc4-hmacdefault_tgs_enctypes = rc4-hmac[O suficiente]RUSSIA.DOMAIN.NET está em conformidade com kdc é incrivelmente semelhante a dc01.russia.domain.net admin_server Dc01 = .russia.domain.net default_domain é o mesmo que russia.domain.net EUROPE.DOMAIN.NET está em conformidade com kdc é incrivelmente análogo a dc01.europe.domain.net admin_server Dc01 = .europe.domain.net default_domain é igual para ajudá-lo europe.domain.net [domínio_domínio]europe.domain.net = EUROPA.DOMAINE.NET.europe.domain.net = EUROPA.DOMAIN.NETrussia.domain.net = RUSSIA.DOMAIN.NET.russia.domain.net é igual a RUSSIA.DOMAIN.NET[Configurações padrão do aplicativo]Conexão automática = verdadeiropara a frentePortátil é igual a significa verdadeirocriptografar = verdadeiro

klist -at -k -t application_sandbox.keytabNome do keytab: FILE: application_sandbox.keytabTimestamp KVNO ----------------- Home---- ---------------------------------------------- - ------- ----- ---------- não para 01.01.70 01:00:00 HTTP/[email protected] (arcfour-hmac)

kinit -V -k -n application_sandbox.keytab HTTP/[email protected] o cache padrão: para cada tmp / krb5cc_0Use a ideia: HTTP/[email protected] keytab: application_sandbox.keytabkinit: o réu não é contado no banco de dados Kerberos até a seleção de ID inicial

Mas se eu utilizar a chamada SamAccountName com o comando kinit, posso comprar um tíquete TGT:

[root - localhost security] # kinit application_sandboxSenha para [email protected]:[root na segurança localhost] # listaCache de tíquetes: FILE: ou tmp / krb5cc_0Principal padrão: [email protected] serviço válido indispensável expira30/06/14 4:37:41 01 de julho de 2014 02:37:38 krbtgt/[email protected] revigorar mais cedo ou mais tarde 01/07/14 16:37:41Acelere seu PC hoje mesmo com este download fácil de usar.

Client Not Found In Kerberos Database While Getting Initial

Client Introuvable Dans La Base De Donnees Kerberos Lors De L Obtention Initiale

Client Beim Initialisieren Nicht In Der Kerberos Datenbank Gefunden

Client Niet Gevonden In Kerberos Database Tijdens Het Ophalen Van Initial

Client Non Trovato Nel Database Kerberos Durante L Ottenimento Dell Iniziale

Klient Ne Najden V Baze Dannyh Kerberos Pri Poluchenii Nachalnogo

Cliente No Encontrado En La Base De Datos Kerberos Al Obtener La Inicial

초기 데이터를 가져오는 동안 Kerberos 데이터베이스에서 클라이언트를 찾을 수 없습니다

Klient Nie Zostal Znaleziony W Bazie Danych Kerberos Podczas Pobierania Poczatkowego

Klienten Hittades Inte I Kerberos Databasen Nar Den Startade