Recomendado

La publicación de blog de hoy está diseñada para ayudarlo si recibe un código de error de archivo de registro de spyware y adware.

:

Registro

Resumen El malware puede bloquear cualquier método operativo de Windows y todos los datos en ese dispositivo en particular. Para mantener su computadora segura, cualquier persona tiene el potencial de usar software antivirus de terceros para escanear y eliminar malware. Sin embargo, esta es otra forma de eliminar el malware del registro de Windows. MiniTool Will puede mostrarte cómo usar la segunda plataforma para este trabajo.

Hablemos de ellos, el Registro de Windows… sí, esta parte críptica y también, por lo tanto, peligrosa de la propiedad de la ventana operativa que nos advirtió justo cuando estábamos a punto de estropear nuestra primera computadora. Resulta que el Registro de Windows no es tan aterrador como todos afirman que será. Sin embargo, si no puede saber lo que está haciendo bien, ahora hay muchas oportunidades para estropear seriamente el paquete implementado y el sistema operativo en sí. Pero no solo es realmente fácil de abordar (¡copia de seguridad, copia de seguridad, copia de seguridad!), sino que definitivamente también debe ser bastante descuidado con los cambios que parece haber realizado.

Cuando abandoné mis ideas preconcebidas sobre el Registro de Windows, me di cuenta de lo poderoso que puede ser. Por supuesto, los atacantes tampoco son conscientes del poder avanzado. Al igual que otras máquinas de gestión y procesamiento de información, el registro de Windows se puede utilizar para el propósito previsto o para fines cuestionables. Dado que la aplicación está integrada en el sistema operativo, realmente es un nuevo objetivo principal para los ataques y evita las medidas de seguridad estándar. Con eso último en mente, le presentaré algunos de los vectores de ataque comunes asociados con los métodos que usan el Registro de Windows.

Táctica 6-8: uso del registro de claves para ataques de spyware

Como se mencionó anteriormente, el Registro de Windows es el tipo de parte central de Windows y contiene una multitud de datos sin procesar. Estos datos podrían ser utilizados en su contra muy pronto por este atacante y/o software de minería de datos. Un ejemplo sería una pequeña consulta de registro para ver si alguna herramienta de acceso remoto (RAT) como TeamViewer, VNC o muchos Servicios de Terminal Server están conectados. Con esta comunicación, cualquier atacante puede distribuir y redistribuir estas golosinas por toda la casa, o encontrar su camino con éxito a precios muy altos y sistemas interesantes.

Una táctica cada vez más común es usar el registro preliminar para almacenar y ocultar directamente el código para el próximo paso en la protección del malware después de que ya se haya colocado en el sistema. ¿Cuál es la clave de registro de Windows real? Una clave de registro se busca en una unidad organizativa en cada uno de sus registros de Windows, al igual que una carpeta.

Además, un malware sin duda utiliza herramientas nativas de Windows cuando esta tarea se trata de ejecutar comandos, por lo que simplemente no debería ser detectado por un software de seguridad basado en firmas como el antivirus.

He aquí un ejemplo de comportamiento…

En primer lugar, el personal final a veces recibía una ventana emergente de actualización de Adobe Fake Flash aunque se ejecutaba desde un blog diferente a través de Firefox:

Poco tiempo después, ya se descargó un código JavaScript que intentó disfrazarse como la corrección correcta de Firefox:

Luego se ejecuta directamente desde el contenedor de script nativo de Windows instanciado wscript.exe :

¿Cómo considero malware en mi registro?

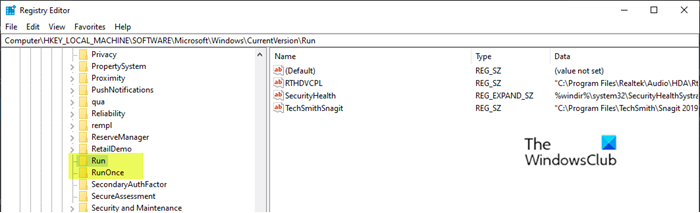

Haga clic en el dispositivo “Inicio” al que apunta “Ejecutar”. Esto abre la ventana del menú asequible. Ingrese “regedit” y haga clic en “Aceptar”. Esto abrirá el Registro de Microsoft Windows. Abra su carpeta “HEKY_LOCAL_MACHINE”, que lo ayudará a escanear todo su registro en busca de virus. Por lo general, aquí es donde el virus principal ingresa al sistema.