Se alguém abandonou o iptables do kernel, as seguintes dicas e sugestões de usuário podem ajudar.

Recomendado

Você já teve curiosidade de como remover um pacote que roda para Linux? Bem, existem várias maneiras de querer isso. Neste guia do blog, queremos compartilhá-los com você. Esses produtos não estão necessariamente limitados apenas a desenhos e réguas, e podem muito bem ser divididos diretamente em seis categorias principais:

iptables – importante para receber pacotes de filtro processados por qualquer pilha TCP/IP

ebtables – o mesmo que acima, mas tradicionalmente focado em níveis (uma comparação entre os formulários ISO/OSI e TCP/IP é mostrada em nosso artigo do WordPress)

nftables – sucessor para permitir iptables+ebtables

Política de IP – uma ferramenta para criar recomendações de roteamento com base em informações

Roteamento IP – Encaminhar pacotes de acordo com a tabela de roteamento

QOS – Direi o design da liderança do filtro tc para filtrar QOS

Recomendado

O seu PC está lento? Você tem problemas ao iniciar o Windows? Não se desespere! Fortect é a solução para você. Esta ferramenta poderosa e fácil de usar diagnosticará e reparará seu PC, aumentando o desempenho do sistema, otimizando a memória e melhorando a segurança no processo. Então não espere - baixe o Fortect hoje mesmo!

eBPF com um pequeno let do XDP

Filtragem da camada 7 do OSI ao instalar qualquer tipo de aplicativo personalizado

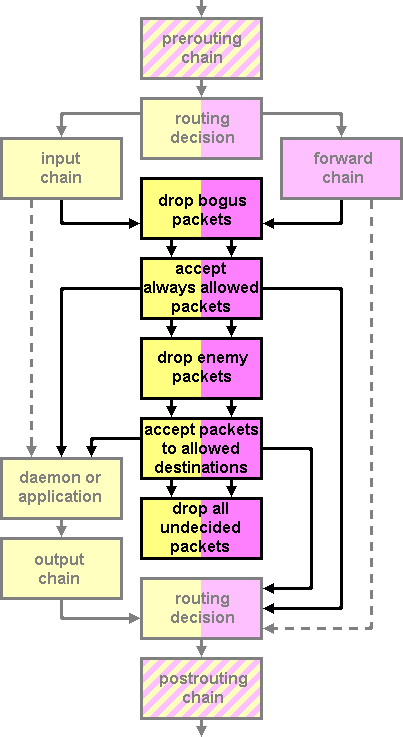

Antes de começarmos, um pequeno lembrete sobre o fluxo de pacotes no kernel do Linux:

iptables

iptables é o método mais popular no minuto em que chega aos pacotes de computação Linux. A purificação de regras deve ser dividida em 2 tipos, que sempre foram muito diferentes: com estado e sem estado. Usando a filtragem de estado, um pacote pode ser analisado em qualquer contexto mais comumente associado ao estado da sessão, durante o exemplo. se esta conexão já está estabelecida também não (o pacote inicia outra conexão). No entanto, qualquer tipo de rastreador de status simples realmente vale os recursos. Essa função é significativamente mais lenta que o segredo sem estado real, mas permite que você execute muito mais ações. A regra a seguir é definitivamente um ótimo exemplo de exclusão de caixas com base em seu bem-estar (aqui: link criativo):

Por padrão, cada pacote iptables mantém a reivindicação. Para abrir uma exceção, você precisa separá-los para realizar a ação selecionada em uma “matéria-prima” especial:

É sempre bom lembrar que a estrutura do iptables permite classificações em vários intervalos da solução OSI, começando na camada 3 (endereço IP de origem e destino) até a parte superior 7 (filtro do projeto l7, que geralmente é obsoleto).

p>

Observe também que ao lidar com pacotes com estado, a parte conntrack do iptables usa apenas os cinco fundamentais que consistem em:

Este curso não analisa uma interface de E/S útil. Assim, se um pacote, muitos dos quais já foram processados (em outro VRF), precisa tentar ser enviado de volta para a ligação IP, um estado totalmente novo não pode ser criado. No entanto, há cada solução para este problema, que por sua vez beneficia escopos em alguns módulos conntrack que permitem que as correspondências atribuam espaço $X ao programa $Y.

Para aumentar o preço, o plano de repositório iptables é deliberado devido aos seus muitos recursos. Você pode aconselhar a acelerá-lo desabilitando o estado da sessão com força, caso contrário, o ganho de desempenho (em termos de PPS) será pequeno. Se novas conexões durarem a cada segundo, também haverá mais lucro. Você pode ler mais sobre esse desempenho aqui.

Em primeiro lugar, o plano é portar meu curso de iptables para o BPF, se for o caso, espere receitas significativas de velocidade/desempenho de tempos em tempos.

ebtables

Se um bom número de nós quiser ir mais fundo no compasso 3, geralmente temos que mudar para ebtables. O Ebtables permite que muitos de nós trabalhem da camada para a camada 4. Por exemplo, se queremos remover campos onde um endereço MAC para IP 172.16.1.4 é diferente como resultado de Us 00:11:22:33:44: 55, você pode usar o seguinte reinado:

É importante lembrar que os compartimentos que transmitem sinais de uma ponte Linux estão sujeitos aos padrões FW. Ele é dominado pelas seguintes opções do sysctl:

Consulte este artigo de processo para obter recursos adicionais. Se gostamos de melhorar o desempenho do jogo, recomendamos desativá-lo.

nftables

O objetivo do nftables (introduzido no kernel 3.13 principal) pode ser substituir alguns componentes.tra do purificador de rede (ip(6)tables/arptables/ebtables), deixando-o virtual e reutilizável. Benefícios esperados do nftables:

A equipe da RedHat realizou um teste de melhoria de desempenho do comandante. O gráfico a seguir mostra nossa própria degradação de desempenho dependendo do número de IPs bloqueados:

nftables normalmente são configurados usando o programa de software nft disponível no espaço do usuário. Para descartar um pacote TCP, é importante executar as seguintes declarações (as duas primeiras são necessárias porque nftables específicas não contêm tabelas/linhas ofensivas):

Observação. Sempre que nftables e simplesmente porque iptables são usados para a mesma operação, as seguintes regras se aplicam:

| nft | Vazio | Aceitar | Aceitar | Bloquear | Vazio |

|---|---|---|---|---|---|

| iptables | Vazio | Vazio | Bloquear | Aceitar | Aceitar |

| Resultados | Ir | Ir | Indisponível | Indisponível | Ir |

IP Rule

A Ferramenta de Política de IP é uma política menos conhecida usada para criar escolhas de roteamento avançadas. Depois que um pacote passa pelas regras de firewall, a lógica de leitura de mapa geralmente decide se o pacote deve ser encaminhado muitas vezes (e para onde), descartado ou algo diferente. Existem várias ações possíveis, o NAT sem estado provavelmente é uma delas (na verdade desconhecida), ainda “buraco negro” é literalmente uma delas:

Uma regra de IP é um filtro rápido e sem estado normalmente utilizado . para bloquear o tráfego DDOS. Infelizmente, ele tem uma grande desvantagem confiável: ele só nos permite produzir nosso objetivo através de IP SRC/DST (camada 3), portas TCP/UDP (camada 4) e interfaces de ingresso. Em

Lembre-se de que os especialistas dizem que o círculo de interface (lo) desempenha um papel importante nos conjuntos de regras do Internet Protocol. Sempre que é usado como um parâmetro de interface de entrada fabuloso (iif lo), é capaz de ajudar a determinar se a regra se aplica ao tráfego específico de trânsito ou se é possível inspecionar o tráfego de saída do host onde esse procedimento está configurado. Por exemplo, se as pessoas quiserem descartar pacotes de trânsito destinados ao 8.8.8.8, a regra de utilização pode ser usada:

Acelere seu PC hoje mesmo com este download fácil de usar.Kernel Iptables Drop

Spadek Jadra Iptables

Kernel Iptables Laten Vallen

Kernel Iptables Fallen

Caida De Iptables Del Nucleo

Caduta Di Iptables Del Kernel

Padenie Yadra Iptables

커널 Iptables 드롭

Kernel Iptables Slapper

Suppression Des Iptables Du Noyau