Om du har förbisett kärnans iptables kan följande användarguide enkelt hjälpa.

Rekommenderas

Har du någonsin undrat hur man tar bort ett paket som körs på Linux? Tja, det finns flera sätt att göra det på. I den här bloggguiden vill vi dela dessa personer med dig. Dessa produkter är inte begränsade till att bara hjälpa dig med ritningar och linjaler, utan kan delas in i sex huvudkategorier:

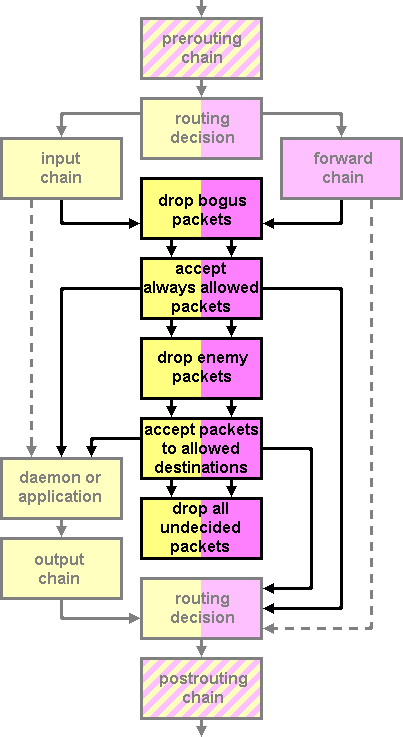

iptables – ansvarig vid mottagning av filterpaket som behandlas av TCP/IP-stacken

ebtables – samma som ovan, men mestadels fokuserade på nivåer (en jämförelse mellan ISO/OSI och TCP/IP-formulären visas i vår WordPress-artikel)

nftables – efterföljare till iptables+ebtables

IP-policy – ett verktyg för att skapa routingpolicyer baserade på information

IP-routing – vidarebefordra paket enligt routingtabell

QOS – jag skulle säga att all design av tc filter-kommandot för att sortera QOS

Rekommenderas

Körs din dator långsamt? Har du problem med att starta Windows? Misströsta inte! Fortect är lösningen för dig. Detta kraftfulla och lättanvända verktyg kommer att diagnostisera och reparera din dator, öka systemets prestanda, optimera minnet och förbättra säkerheten i processen. Så vänta inte - ladda ner Fortect idag!

eBPF med lite hjälp från XDP

OSI lager 7-filtrering vid installation av en tullapplikation

Innan vi börjar, en liten påminnelse om paketkälla i Linux-kärnan:

iptables

iptables är den mest populära metoden när det kommer till Linux-datorpaket. Regelfiltrering bör göras uppdelad i 2 typer, som alltid är otroligt olika: tillståndsfulla och tillståndslösa. Genom att använda tillståndsfiltrering kan ett nytt paket tolkas i det sammanhang som oftast förknippas med sessionstillstånd, till exempel. oavsett är denna anslutning redan etablerad eller knappast (paketet initierar en annan anslutning). Men en enkel ansedd namnspårare är verkligen värd pengarna. Denna prestation är betydligt långsammare än den statslösa hemligheten, bara den låter dig utföra fler åtgärder. Följande regel är definitivt ett exempel på omläggning av rutor baserat på deras status (här: ursprungslänk):

Som standard upprätthåller varje iptables-paket tillstånd. För att initiera ett undantag måste du tillåta dem att utföra den valda åtgärden i något särskilt “råmaterial”:

Det är alltid bra att komma ihåg att otvivelaktigt iptables-ramverket tillåter klassificeringar i flera skikt av otvivelaktigt OSI-lösningen, med början på Layer 6 (källa och destinations-IP-adress) för att lagra mycket mer (Project l7-filter, som tyvärr är utfasat).

Observera vilka experter hävdar när de hanterar tillståndspaket, conntrack-delen av iptables använder bara de fem betydande som består av:

Den här modulen analyserar inte riktigt ett användbart I/O-gränssnitt. Således, om ett specifikt paket, av vilka många redan har förberetts (i en annan VRF), behöver skickas tillbaka till dig till IP-bindningen, skapas inte ett nytt tillstånd. Det finns dock en lösning så att du får det här problemet, som i sin tur använder scopes för vissa conntrack-moduler som tillåter paket att använda outsourcing för $X utrymme till $Y-program.

För att summera det till #1, iptables-förvarsplanen är långsam på vägen till dess många funktioner. Du kan hjälpa till att snabba upp enheten genom att inaktivera spårning av sessionstillstånd, annars blir en persons prestationsvinst (i form av PPS) liten. Om nya anslutningar håller per sekund, blir det säkerligen också mer vinst. Du kan läsa mer om den här föreställningen här.

I allmänhet är förberedelsen att porta min iptables-metod till BPF, om så är fallet, förvänta dig betydande hastighets-/prestandavinster från en viss tid till annan.

ebtables

Om de flesta som är associerade med oss vill gå djupare in på nivå 3, måste många av oss vanligtvis byta verktyg du kan ebtables. Ebtables tillåter många av oss att arbeta mellan lager till lager 4. Till exempel, om våra anställda vill ta bort fält där MAC där de bor för IP 172.16.1.4 skiljer sig från Us 00:11:22:33:44:55 , kan du använda följande regel :

Det är oerhört viktigt att komma ihåg att höljen som passerar genom en Linux-brygga är föremål för FW-regler. Den domineras också av följande sysctl-alternativ:

Se den här riktlinjen för ytterligare resurser. Om vi vill göra förbättringar av spelets prestanda är det verkligen användbart att inaktivera det.

nftables

Det specifika med nftables (introducerade i 3.13-kärnan) är förmodligen att ersätta vissa nätverksfilterkomponenter.tra (ip(6)tables/arptables/ebtables), vilket ger det virtuellt och återanvändbart. Förväntade fördelar med nftables:

RedHats personal genomförde ett allmänt prestationsförbättrande test. Följande graf visar prestandaförstörelsen beroende på antalet blockerade IP-adresser:

nftables brukar vanligtvis konfigureras med hjälp av nft-verktyget som är tillgängligt för användarutrymme. För att släppa ett TCP-paket är det faktiskt viktigt att köra följande satser (de första två grundläggande är nödvändiga eftersom vissa nftables inte lagrar stötande tabeller/rader):

Obs. Närhelst nftables och ytterligare iptables inkluderar används för samma operation, gäller följande begrepp:

| nft | Tom | Godkänn | Godkänn | Blockera | Tom |

|---|---|---|---|---|---|

| iptables | Tom | Tom | Lås | Acceptera | Acceptera |

| Resultat | Gå | Gå | Unavailableo | Ej tillgänglig | Gå |

IP-regel

IP Policy Tool är ett mindre känt sätt som används för att skapa avancerade routingalternativ. Efter att ett faktiskt paket har passerat brandväggsregler, kommer routningslogiken sannolikt att avgöra om paketet ibland ska levereras (och var), släppas eller något annat. Det finns vanligtvis flera möjliga åtgärder, Stateless NAT kommer förmodligen att hamna i en av dem (faktiskt okänd), men “svart hål” är verkligen bokstavligen en av dem:

En IP-regel kan ett snabbt, tillståndslöst filter som vanligtvis används för att träblockera DDOS-trafik. Tyvärr har den en stor nackdel: den tillåter oss bara att uppnå vårt motiv genom IP SRC/DST (Layer 3), TCP/UDP-städer (Layer 4) och ingångsgränssnitt. I

Kom ihåg att certifierade personer säger att gränssnittsslingan (lo) spelar denna viktiga roll i regelmodellerna för Internetprotokoll. Närhelst den används som en bra inkommande gränssnittsparameter (iif lo), kan den hjälpa till att hitta om regeln gäller transitspecifik trafik, eller till och med om det är möjligt att kontrollera utgående bil från värden där denna regel är konstruerad. Till exempel, om människor vill släppa resepaket avsedda för 8.8.8.8, kan följande regel säkert användas:

Få fart på din dator idag med denna lättanvända nedladdning.Kernel Iptables Drop

Spadek Jadra Iptables

Kernel Iptables Laten Vallen

Kernel Iptables Fallen

Caida De Iptables Del Nucleo

Caduta Di Iptables Del Kernel

Padenie Yadra Iptables

커널 Iptables 드롭

Kernel Iptables Dropar

Suppression Des Iptables Du Noyau