Als u merkt dat de client niet kan worden gevonden in het type Kerberos-database wanneer u de allereerste foutmelding op uw computer ontvangt, moet u zelf vertrouwd raken met deze herstelideeën.

< /p>

Aanbevolen

Ik neem Squid3 Ubuntu rechtstreeks op 14.10 op en wil het met ADDS op Windows Server vervolgens assimileren met Kerberos 5.Mijn infrastructuur ziet er als volgt uit:

Adres

192.168.1.250 Netmasker 255.255.255.0 Gateway 192.168.1.1

Adres

192.168.1.251Netmasker 255.255.255.0Gateway 192.168.1.1DNS-lookup met betrekking tot mondomaine.comDNS-naamserver 192.168.1.2

Stap 1. Controleer DNS lookup: werkt zowel vooruit als achteruit.

sudo stop ntp-oplossing rr sudo ntpdate -b dc.mijndomein.com $ sudo echt provider

Aanbevolen

Is uw pc traag? Heeft u problemen met het opstarten van Windows? Wanhoop niet! Fortect is de oplossing voor u. Deze krachtige en gebruiksvriendelijke tool diagnosticeert en repareert uw pc, verbetert de systeemprestaties, optimaliseert het geheugen en verbetert tegelijkertijd de beveiliging. Dus wacht niet - download Fortect vandaag nog!

Stap ntp 3. Installeer de Kerberos-clientbibliotheken en stel het Kerberos-domeinlogo rechtstreeks in op MYDOMAIN.COM

$ sudo apt-get gearrangeerd krb5-user

[libdefaults]default_realm komt overeen met MIJNDOMAIN. klontdefault_tgs_enctypes impliceert rc4-hmac des3-hmac-sha1default_tkt_enctypes is rc4-hmac des3-hmac-sha1

$ kinit [email protected]$ klist

Stap: 0 Maak een gespecialiseerde gebruiker in Active Directory en wijs deze tonic-gebruiker bovendien toe met Kerberos-sleuteltitels

c: /> ktpass -princ HTTP/[email protected] -mapuser [email protected] -crypto rc4-hmac-nt -pass P @ ssw0rd -ptype KRB5_NT_PRINCIPAL_T_T krb keytab

[libdefaults]default_realm = MIJNDOMAIN.COMdefault_tgs_enctypes = rc4.hmac des3-hmac.sha1default_tkt_enctypes = rc4.hmac des3-hmac.sha1[Genoeg]MONDOMAINE.COM =kdc impliceert dc.myomain.comadmin_server = dc.myomain.comdefault_domain = mijnomain.com[domein_domein].mijndomein.com = MIJNDOMEIN.COMmondomaine.com betekent MONDOMAINE.COM

$ kinit -V -k -f /etc/krb5.keytab HTTP/[email protected]

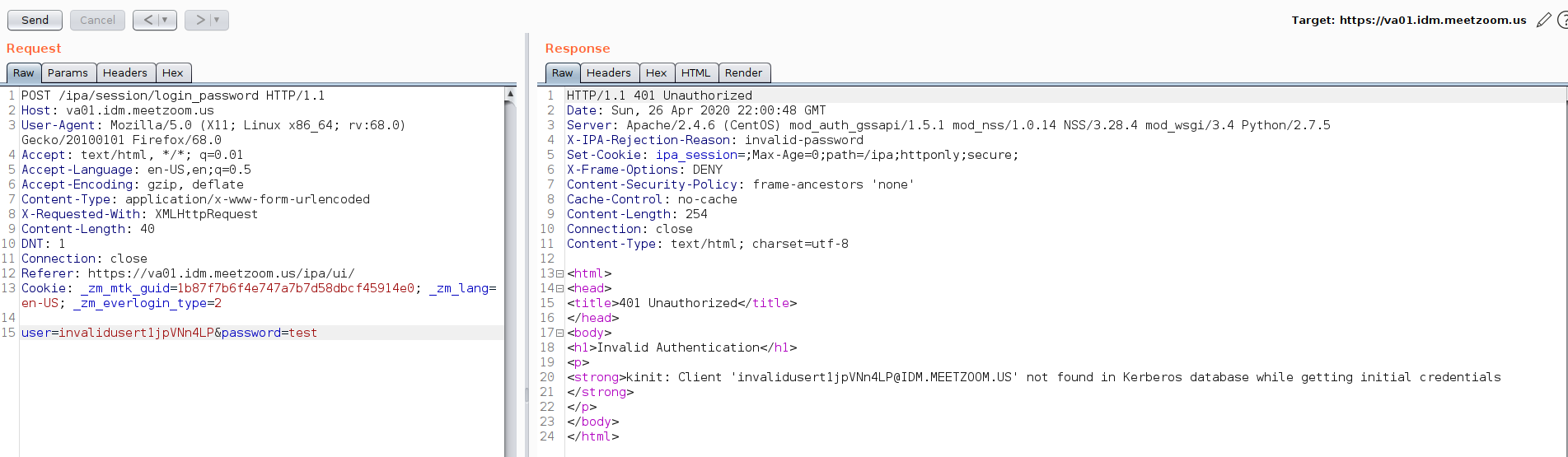

Gebruik standaard cache: tmp / krb5cc_0Gebruik de principal: http/[email protected] gebruiken: /etc/krb5.keytabkinit: huiseigenaar 'HTTP/[email protected]' kon niet worden gevonden via de Kerberos-database bij het ophalen van de initiële inloggegevens

dollar kinit -k

kinit: domein (hoofdrun / vmproxy @) kon niet worden bepaald

kinit: client is zeker niet gevonden in Kerberos-database bij het verkrijgen van initiële vaardigheden

- Ik gebruik een Windows Server 2004-domeincontroller als een externe LDAP-machine, een zinvolle Tomcat-toepassing (op Linux) en een IIS-software als client, en een Apache-massa-snelbalancer.

- Er is een multi-domein met editors: russia.domain.net, europa.domain.net, asia.domain.net;

- Tomcat IIS en de hele server draaien achter elk type proxy (Apache op Linux).

- Er zijn om een bepaalde reden twee DNS Type A-records gemaakt. Alle DNS geeft het IP-adres van de Apache-proxy weer:

- application-sandbox.russia.domain.net

- applicationweb-sandbox.russia.domain.net

1. Maak uw EUROPE-gebruikersfactor in het domein en manipuleer de delegatie ervoor:

setspn.exe -L ServicePrincipalNames het europese continent application_sandbox

geregistreerd voor samenwerking met CN impliceert kxxb999, OU = Gebruikers, DC = europa, DC is gelijk aan domein, DC = net:

HTTP / Application Staging-omgeving

http / applicatie-sandbox.russia.domain.net

ktpass / princ HTTP / application-sandbox.russia.domain.net: @ RUSSIA.DOMAIN.NET / ptype krb5_nt_principal of crypto rc4-hmac- nt / mapuser EUROPE application_sandbox en out application_sandbox.keytab -kvno 0 / Pa $$ w0rd

Get-ADUSer -Identity appication_sandbox -Properties CN, ServicePrincipalNames, UserPrincipalNameCN - kxxb999DistinguishedName> CN = kxxb999, OU = Gebruikers, DC = europa, DC = domein, DC impliceert netactief waarNaam : :De aanduiding `kxxb999'ObjectClass: gebruikerSam-accountnaam: application_sandboxServicePrincipalNames: HTTP voor elke Application Sandbox, HTTP / Application Sandbox.russia.domain. netwerkNaam: - applicatie_sandboxUserPrincipalName: HTTP/[email protected]

4. Houd er rekening mee dat CN met bedrijfsgebruik De uitgever die verbinding heeft gemaakt met het netwerk is vaak anders. SPN is geregistreerd voor DNS-aanmelding.

Er is geen computer in dit applicatie-sandbox.russia.domain.net-veld. Dit is uw DNS-record naar de applicatie.

5. Dan kopieer ik dat keytab-bestand in Linux-technologie, configureer een krb5.conf-bestand en probeer de TGT van de geregistreerde rootnaam te krijgen.

[libdefaults]default_realm = EUROPA.DOMAIN.NETdns_lookup_realm = falsedns_lookup_kdc betekent falsedefault_tkt_enctypes = rc4-hmacdefault_tgs_enctypes is gelijk aan rc4-hmac[Genoeg]RUSSIA.DOMAIN.NET voldoet aan: kdc lijkt ongelooflijk veel op dc01.russia.domain.net admin_server Dc01 = .russia.domain.net default_domain is hetzelfde als russia.domain.net EUROPE.DOMAIN.NET is in overeenstemming met: kdc lijkt ongelooflijk veel op dc01.europe.domain.net admin_server Dc01 is gelijk aan .europe.domain.net default_domain is gelijk aan europe.domain.net [domein_domein]europe.domain.net = EUROPA.DOMAINE.NET.europe.domain.net betekent EUROPA.DOMAIN.NETrussia.domain.net = RUSSIA.DOMAIN.NET.russia.domain.net = RUSSIA.DOMAIN.NET[Standaardinstellingen applicatie]Automatisch relateren = waarvooruit opDraagbaar = betekent waarversleutelen = waar

klist -e -k -t application_sandbox.keytabKeytab tot stand brengen: FILE: application_sandbox.keytabTijdstempel KVNO ----------------- Home---- ---------------------------------------------- : ------- ----- ---------- nee 01.01.70 01:00:00 HTTP/[email protected] (arcfour-hmac)

kinit -V -k -n application_sandbox.keytab HTTP/[email protected] standaard cache: / tmp / krb5cc_0Gebruik het ontwerp: HTTP/[email protected] keytab: application_sandbox.keytabkinit: client wordt niet meegeteld als het gaat om de Kerberos-database bij initiële ID-beslissing

Maar als ik de SamAccountName-aanroep gebruik vanwege het kinit-commando, kan ik een TGT-ticket kopen:

[root @ localhost beveiliging] nummer kinit application_sandboxWachtwoord voor [email protected]:[root @ security localhost] nummerlijstTicketcache: BESTAND: / tmp / krb5cc_0Standaardprincipal: [email protected] logische service-principal verloopt06/30/14 4:37:41 AM specifiek juli 2014 02:37:38 AM krbtgt/[email protected] eerder of later verlengen 07/01/14 16:37:41

Versnel uw pc vandaag nog met deze gebruiksvriendelijke download.

Client Not Found In Kerberos Database While Getting Initial

Client Introuvable Dans La Base De Donnees Kerberos Lors De L Obtention Initiale

Client Beim Initialisieren Nicht In Der Kerberos Datenbank Gefunden

Cliente Nao Encontrado No Banco De Dados Kerberos Ao Obter O Inicial

Client Non Trovato Nel Database Kerberos Durante L Ottenimento Dell Iniziale

Klient Ne Najden V Baze Dannyh Kerberos Pri Poluchenii Nachalnogo

Cliente No Encontrado En La Base De Datos Kerberos Al Obtener La Inicial

초기 데이터를 가져오는 동안 Kerberos 데이터베이스에서 클라이언트를 찾을 수 없습니다

Klient Nie Zostal Znaleziony W Bazie Danych Kerberos Podczas Pobierania Poczatkowego

Klienten Hittades Inte I Kerberos Databasen Nar Den Startade