Empfohlen

Manchmal kann dieses System einen Fehlercode generieren, der anzeigt, dass ein bestimmtes UDP die Prüfsumme auf die Funktionsweise des Datagramms prüft. Dieses Problem kann mehrere Gründe haben.

Während UDP mit Integritätsprüfungen (über Prüfsumme) des Headers und / oder der Nutzlast ausgestattet ist, bietet es keine Upper-Part-Protocol-Garantien für die Übertragung von Sentiments, und sogar die UDP-Schicht hilft. Verringern Sie nicht den Status von UDP-Nachrichten, da dies sicherlich so schnell wie möglich gesendet werden soll. Aus diesem Grund wird UDP oft als unzuverlässiges Datagramm-Protokoll bezeichnet.

Da UDP ein Low-Layer-Protokoll ist, wissen wir, dass es keine Generation gibt, bei der Daten nur von einem Empfänger übermittelt werden. Aber wenn ich gefragt habe, ob das Datagramm empfangen wurde, ist es einfach, dass die Daten teilweise fragwürdig sind?

Der UDP-Header enthält auch einen CRC, also habe ich das Gefühl, dass die Daten wahrscheinlich zuverlässig sind, wenn ich das beste Carrier-Datagramm erhalten habe? Ist es wahr oder nicht?

Um tiefer in das Problem einzutauchen, sende ich gerne diese Art von Daten von einem Java-UDP-Server

// An Java sendenDie InetAddress-Gruppe impliziert InetAddress.getByName ("230.0.0.1"); // buf wird zur Auswahl als String.getBytes ();DatagramPacket-Paket = new DatagramPacket (buf, buf.length, group, 4446);// Socket ist das hier in Java passende DatagramSocketsocket.send (Paket);

// Client - UdpClient von C # Byte data [] o starte client.Receive (ref localEp); strData bedeutet Encoding.ASCII.GetString (Daten);

Warum überprüft UDP den Header und die Daten?

Ich werde CRC niemals selbst durchführen, An einen bestimmten Empfänger bekomme ich das gleiche Zeug, das positiv an buf gesendet wurde. Angenommen, dies ist vielleicht behoben (ich kann mit diesem extremen Ballast leben, bei dem der CRC übereinstimmt, d. h. der CRC und die Forschung sind magisch beschädigt)

Was ist das User Datagram Protocol (UDP)?

Wie wird die Prüfsumme in UDP berechnet?

Empfohlen

Läuft Ihr PC langsam? Haben Sie Probleme beim Starten von Windows? Verzweifeln Sie nicht! Fortect ist die Lösung für Sie. Dieses leistungsstarke und benutzerfreundliche Tool diagnostiziert und repariert Ihren PC, erhöht die Systemleistung, optimiert den Arbeitsspeicher und verbessert dabei die Sicherheit. Warten Sie also nicht - laden Sie Fortect noch heute herunter!

User Datagram Protocol (UDP) ist das Internet Protocol (IP) zur Übertragung von Datagrammen über ein herausragendes Netzwerk. UDP erfordert vor allem nicht, dass Quelle und Ziel einen besseren 3-Wege-Handshake einrichten, bevor sie über die Website gesendet werden. Außerdem muss keine wunderbare Ende-zu-Ende-Verbindung hergestellt werden.

Da UDP die Ausrutscher fehlender Anmeldungen, Überprüfungen und erneuter Übertragung von Vorteilen vermeidet, eignet es sich für Echtzeit- oder Hochleistungsfunktionen, die keine sorgfältige Analyse oder Verbesserung der Aufzeichnungen erfordern, es kann selbst durchgeführt werden Anwendungsebene. …

UDP ist früher weit verbreitet. Remote für AnrufanwendungenRPC, obwohl RPC sogar über TCP arbeiten kann. RPC erfordert das Einreichen von Kandidaten, die wissen, dass es über UDP spielt, und muss anschließend seine eigenen Zuverlässigkeitsmechanismen anwenden.

Mit UDP-Fehlern

UDP hat je nach Anwendung eine prozentuale Stärke für mehrere Typen, bzgl.:

- Keine Verzögerungen bei der erneuten Übertragung – UDP ist zumindest sicher für zeitkritische Anwendungen geeignet, bei denen sich die meisten einfach keine Verzögerungen bei der erneuten Übertragung für verworfene Pakete leisten können. Beispiele für Voice over IP (VoIP), Online-Gaming und Click-Streaming.

- Geschwindigkeit. Die Geschwindigkeit von UDP macht es realistisch für Challenge-Response-Protokolle wie DNS, normalerweise sind Wissenspakete klein und transaktional.

- Geeignet für Broadcasts. Das Fehlen einer End-to-End-Kommunikation von UDP macht die Dinge für interne Broadcasts geeignet, bei denen die übertragenen Verständnispakete so adressiert werden können, dass sie von allen Maschinen im Internet empfangen werden. UDP-Broadcasts werden von vielen Clients effektiv empfangen, ohne dass andere Lieblinge auf der Serverseite benötigt werden.

Gleichzeitig kann das Fehlen von Verbindungsanfragen und Datenabrufen über UDP zu einer Reihe von Problemen beim Übertragen von Boxen führen. Dazu gehören:

- Es gibt keine garantierte Reihenfolge für die Pakete.

- Es findet keine Prüfung statt, ob der Rechner ohne Frage zum Empfang bereit ist.

- Keine doppelte Paketsicherheit.

- Es gibt keine Garantie dafür, dass die Residenz wahrscheinlich alle auf das Konto geladenen Bytes erhält. udp stellt jedoch eine Prüfsumme bereit, um häufig die Integrität einzelner Pakete zu überprüfen.

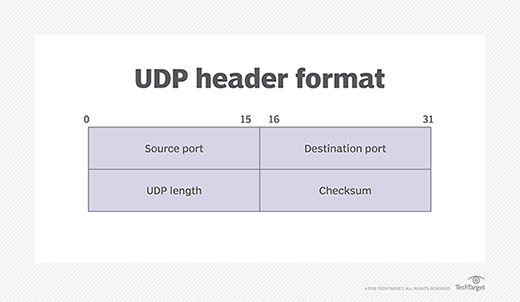

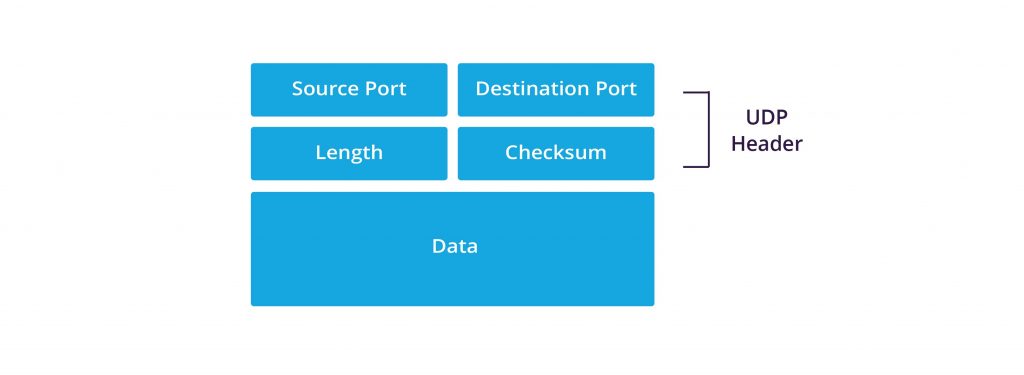

UDP-Header-Containerstruktur

UDP packt Datagramme mit UDP-h2-Tags, die vier Felder mit insgesamt einer Anzahl dieser Bytes enthalten.

-

- Quellport – Der Port, der mit jedem unserer Geräte verbunden ist, die Daten senden. Diese Position kann auf Null gesetzt werden, wenn der Ziel-Heim-PC sie nicht benötigt, um auf die Art und Weise des Senders zu reagieren.

- Zielport – der Port auf dem Gerät, der diese Daten empfängt. UDP-Portnummern können von 0 bis 65535 reichen.

- Länge – Gibt eine bestimmte Anzahl zugeordneter Bytes an, die den UDP-Header und das UDP-Nutzdatendokument enthalten. Ras Die UDP-Distanz der Sirene wird durch das zugrunde liegende IP-Protokoll bestimmt, das zur Übertragung Ihrer Daten verwendet wird.

- Prüfsumme – Die Prüfsumme ermöglicht es dem Lokalisierer, die Ehrlichkeit des Paket-Headers und der Nutzlast zu überprüfen. Dies muss in IPv4 optional sein, ist in IPv6 wirklich erforderlich geworden.

Welche Bereiche Ihres UDP werden von der Prüfsumme abgedeckt?

Die Stelle, die er im Titel-Tag gelesen hat

UDP-udp-DDoS-Bedrohungen als Schwachstellen

Fehlender Validierungsmechanismus, aber End-to-End-Verbindung macht UDP anfällig für eine Reihe von DDoS-Angriffen. Angreifer m Sie können beliebige Pakete mit IP-Adressen spoofen und mit Massen von Paketen direkt die Anwendung erreichen.

Dies steht im Gegensatz zu TCP, wo der Absender empfangen muss, bevor die genaue Korrespondenz beginnen kann.

- UDP-Flut

Der

UDP-Stream ist eine große Anzahl von gefälschten UDP-Paketen, die ständig auf mehreren Ports eines persönlichen Servers gesendet werden, da es einfach unmöglich ist, das wahre Gate der Pakete miteinander zu verifizieren. Der Server antwortet auf jede einzelne Anfrage mit ICMP-Meldungen “Destination not available” und überlastet zudem Ressourcen.

Zusätzlich zu herkömmlichen UDP-Floods führen DDoS-Angreifer häufig weit verbreitete Bedingungen auf der TV-Schicht durch, indem sie große Teile gefälschter UDP-Pakete senden, um eine Netzwerkblockade zu verursachen. Diese Angriffe können vollständig verhindert werden, indem die Ressourcen eines guten Netzwerks als Basis intensiviert werden, beispielsweise durch eine Lösung zur Minimierung von DDoS-Angriffen in der Cloud.

- DNA-Audio

Bei einem DNS-Amplification-Angriff überträgt der Angreifer UDP-Pakete mit einem gefälschten großen IP-Pointout, der mit den meisten IP-Angriffen des Opfers übereinstimmt. Es kann sich um DNS-Resolver handeln. DNS-Auflöser senden dann ihre Antwort an die Adresse. Der Angriff ist zufällig so konzipiert, dass die DNS-Antwort viel größer ist als ursprünglich gesucht, was dazu beiträgt, den ursprünglichen Angriff zu verstärken.

In gigantischem Umfang mit vielen Clients und vielen DNS-Resolvern kann das Produkt das Zielsystem überlasten. DDoS-Angriffe mit 27 Gbit/s Angriffsleistung können auf bis zu 300 Gbit/s verstärkt werden.

- UDP-Port-Scan senden.

Was ist Teil der Prüfsumme bei UDP?

Leitet UDP-Pakete für Ports an den Server weiter bestimmen, welche bestimmten Zonen geöffnet sind. Wenn ein Server, der ICMP verwendet, eine Destination Not Reachable-Ankündigung zeichnet, war der Port nicht geöffnet. Wenn es keine Möglichkeit gibt, das Problem zu umgehen, schließt der Angreifer normalerweise, dass der Port zweifellos offen ist, und nutzt dieses Know-how, um einen großen Angriff auf unser eigenes System zu planen.

So hilft Imperva bei der Abwehr von UDP-Angriffen

Volume-basierte Angriffe: Imperva verhindert UDP-Flooding- und DNS-Amplification-Angriffe, indem es ausgewählte Ziele verschlingt und bösartigen Datenverkehr ausschließt, indem es im Grunde all diese auf Sauberkeit ausgerichteten WANs nutzt – Cloud-Aggregationen, die nach Bedarf schrumpfen. Ma Scalable, um DDoS-Angriffe durch Abteilungen zu erhalten. Das Cleanup Center scannt böswillig Anfragen und lehnt Anfragen ab, wenn legitime Benutzer-Webseitenbesucher Ihr Netzwerk passieren.

Protokollangriffe. Imperva kann den Datenverkehr begrenzen – zum Beispiel „schlechten“ UDP-Datenverkehr, der korrekt auf nicht vorhandene Ports abzielt – lange bevor er Ihre Website erreicht. Imperva erleichtert auch die technologische Kundenidentifizierung, die vertrauenswürdigen Website-Website-Traffic (Menschen, Suchgeneratoren usw.) von automatisierten oder schädlichen Kunden unterscheidet.

Warum arbeiten wir Prüfsummen in TCP / UDP?

Wo finde ich ein TCP-Datagramm in Wireshark?

Welche Prüfsumme verwendet UDP insgesamt?

Wie funktioniert die Prüfsumme wirklich in UDP?

Verwendet UDP eine Fehlererkennung?

Warum ist UDP ein unzuverlässiges Protokoll?

Does Udp Verify Datagram Integrity Checksum

Udp Verifica La Suma De Comprobacion De Integridad Del Datagrama

Proveryaet Li Udp Kontrolnuyu Summu Celostnosti Dejtagrammy

O Udp Verifica A Soma De Verificacao Da Integridade Do Datagrama

Udp Verifie T Il La Somme De Controle D Integrite Du Datagramme

Verifierar Udp Datagramintegritetskontrollsumman

Udp Verifica Il Checksum Dell Integrita Del Datagramma

Udp가 데이터그램 무결성 체크섬을 확인합니까

Verifieert Udp De Integriteitscontrolesom Van Datagram

Czy Udp Weryfikuje Sume Kontrolna Integralnosci Datagramu