Zalecane

Czasami Twoja społeczność może wygenerować kod błędu wskazujący, że UDP sprawdza sumę kontrolną pod kątem integralności związanej z datagramem. Ten problem może być spowodowany z wielu powodów.

Chociaż UDP zapewnia kontrole wiarygodności (za pomocą sumy kontrolnej) nagłówka na górze tego ładunku, nie oferuje żadnych gwarancji projektu górnej warstwy dla przesyłania opinii, a nowa warstwa UDP pomaga. Nie zapisuj stanu wiadomości UDP, ponieważ jest on tak szybki, jak to możliwe. Z tego powodu UDP jest często określany jako nowy niewiarygodny protokół datagramowy.

Ponieważ UDP może być protokołem niższej warstwy, wiemy, że generalnie nie ma generacji, w której dane są odbierane tylko od jednego odbiorcy. Ale jeśli powiem, że czy datagram został odebrany, czy jest możliwe, że dane mogą być częściowo wątpliwe?

Nagłówek UDP zawiera również CRC, więc mam wrażenie, że jeśli otrzymam datagram szafy, dane są prawdopodobnie wiarygodne? Czy to prawda, czy nie?

Aby głębiej zagłębić się w problem, chciałbym wysłać tę przepustowość z serwera Java UDP

// Wyślij do JavyGrupa InetAddress implikuje InetAddress.getByName („230.0.0.1”); // okazuje się, że buf pozwala im być String.getBytes ();DatagramPacket-Paket = nowy DatagramPacket (buf, buf.length, group, 4446);// Socket jest tutaj DatagramSocket w całej Javiesocket.send (pakiet);

// Klient — UdpClient z C # Dane bajtowe [] o start client.Receive (ref localEp); strData jest równa Encoding.ASCII.GetString (dane);

Dlaczego UDP sprawdza nagłówek i dane?

Sam nie wykonałem CRC, do konkretnego odbiorcy mam te same rzeczy, które zostały wysłane do buf. Załóżmy, że może to jest naprawione (mogę mieć prawdziwy świat z tym ekstremalnym bagażem, w którym CRC na pewno będzie pasować, tj. CRC i dane będą magicznie uszkodzone)

Co to jest protokół datagramów użytkownika (UDP)?

Jak obliczana jest suma kontrolna w UDP?

Zalecane

Czy Twój komputer działa wolno? Masz problemy z uruchomieniem systemu Windows? Nie rozpaczaj! Fortect to rozwiązanie dla Ciebie. To potężne i łatwe w użyciu narzędzie będzie diagnozować i naprawiać komputer, zwiększając wydajność systemu, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Więc nie czekaj — pobierz Fortect już dziś!

Protokół UDP (User Datagram Protocol) posiada protokół internetowy (IP) do przesyłania datagramów przez nową komunikację. UDP nie wymaga większości zasobów i miejsca docelowego do skonfigurowania trójstronnego uzgadniania przed transmisją za pośrednictwem witryny. Przy wyborze nie ma potrzeby ustanawiania niewiarygodnego połączenia typu end-to-end.

Ponieważ UDP pozwala uniknąć błędów związanych z brakiem logowania, sprawdzaniem i retransmisją wyników, jest również odpowiedni dla aplikacji czasu rzeczywistego lub aplikacji o wysokiej wydajności, które nie wymagają dokładnej analizy lub korekty z rekordów, można to zrobić na poziom programu. …

UDP jest szeroko stosowany. Zdalne dla aplikacji połączeńRPC, chociaż RPC może również wykonywać zadania przez TCP. RPC wymaga zgłaszania kandydatów, aby docenić, że gra z UDP, a następnie musi zastosować własne mechanizmy niezawodności.

Z wadami UDP

UDP ma procentową przewagę, aby osiągnąć kilka typów w zależności od aplikacji, w tym:

- Brak opóźnień retransmisji – UDP jest prawie bez wątpienia odpowiedni dla aplikacji, w których liczy się czas, gdzie większość nie może zaplanować opóźnień retransmisji dla porzuconych pakietów. Przykłady analizy mowy przez IP (VoIP), gry online i przepływ mediów.

- Prędkość. Szybkość UDP sprawia, że jest on użyteczny w przypadku protokołów typu challenge-response, takich jak DNS, zwykle skrzynki danych są małe i transakcyjne.

- Odpowiedni do wiadomości głosowych. Brak komunikacji typu end-to-end w UDP sprawia, że nadaje się on do transmisji wewnętrznych, w których przesyłane skrzynki danych mogą być adresowane jako odbierane przez wszystkie komputery w Internecie. Transmisje UDP mogą być odbierane przez wielu klientów bez różnych ukochanych po stronie serwera needServer.

Jednocześnie nasz brak żądań połączeń i kontroli danych wcześniej UDP może prowadzić do wielu problemów podczas przesyłania skrzynek. Należą do nich:

- Dosłownie nie ma gwarantowanego porządku przesyłek.

- Nie ma możliwości sprawdzenia, czy komputer jest dostępny do odbioru.

- Brak ochrony zduplikowanych pakietów.

- Nie ma gwarancji, że miejsce docelowe może najprawdopodobniej odebrać wszystkie przesłane bajty. Jednak udp zapewnia sumę kontrolną, aby zweryfikować jakość poszczególnych pakietów.

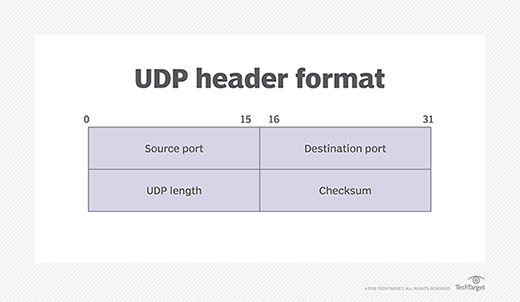

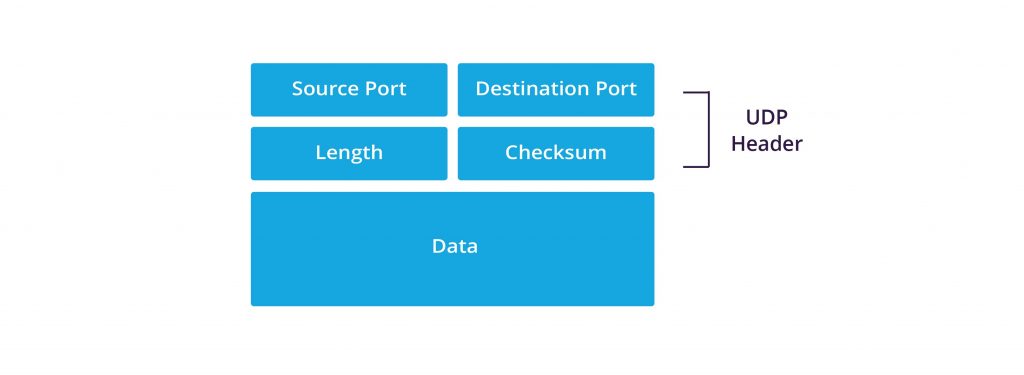

Struktura kontenera nagłówka UDP

UDP pakuje datagramy ze znacznikami UDP h2, które zawierają cztery pola o łącznej liczbie bajtów.

-

- Port źródłowy — port każdego z naszych urządzeń wysyłających dane. Ten region może zostać wyzerowany, jeśli komputer docelowy nie potrzebuje go do odpowiedzi nadawcy wiadomości e-mail.

- Port docelowy — port dokładnie na urządzeniu, które otrzyma te dane. Numery wejściowe UDP mogą wynosić od 0 do 65535.

- Długość — wskazuje określoną liczbę połączonych bajtów, które zawierają nagłówek UDP i dokument ładunku UDP. Ras Limit odległości syreny UDP może być określony przez używany protokół IP, który pomoże w przesyłaniu danych.

- Suma kontrolna — suma kontrolna umożliwia lokalizatorowi sprawdzenie integralności związanej z nagłówkiem pakietu i ładunkiem. Jest to zalecane w IPv4, stało się naprawdę wymagane w IPv6.

Jakie obszary UDP są objęte sumą kontrolną?

Pole, które twój były odczytywał w tagu tytułu

Zagrożenia UDP-udp-DDoS jako luki w zabezpieczeniach

Brak związany z mechanizmem walidacji, ale połączenie typu end-to-end sprawia, że UDP jest podatny na szereg ataków DDoS. Atakujący b Mogą sfałszować dowolny pakiet z wyjaśnieniem IP i bezpośrednio dotrzeć do aplikacji z dziesiątkami połączonych pakietów.

Jest to przeciwieństwo TCP, gdzie nadawca musi odebrać, zanim komunikacja może się rozpocząć.

- powódź UDP

Strumień

UDP to duża liczba sfałszowanych pakietów UDP, które są stale wysyłane do kilku portów na serwerze osobistym, ponieważ generalnie po prostu niemożliwe jest zweryfikowanie prawdziwego punktu kontrolnego pakietów. Serwer odpowiada na wszystkie zapytania komunikatami ICMP „Miejsce docelowe niedostępne” również przeciąża zasoby.

Oprócz tradycyjnych ogromnych ilości UDP, osoby atakujące DDoS często przeprowadzają szeroko zakrojone ataki przez warstwę telewizyjną, wysyłając duże porcje związane ze sfałszowanymi pakietami UDP, aby spowodować przeciążenie sieci. Atakom tym można całkowicie zapobiec, zwiększając w razie potrzeby zasoby dobrej sieci, na przykład stosując rozwiązanie minimalizujące wyzwania DDoS w chmurze.

- amplifikacja DNA

W ataku ze wzmocnieniem DNS atakujący wysyła pakiety UDP z sfałszowanym dużym adresem IP, który według ekspertów odpowiada większości adresów IP ofiary. Mogą to być resolwery DNS. Resolwery DNS wysyłają następnie swoją odpowiedź na adres. Atak jest wykonywany w taki sposób, że odpowiedź DNS jest znacznie większa niż pierwotne żądanie, co pomoże wzmocnić pierwotny atak.

Na dużym wzniesieniu z wieloma klientami i wieloma resolwerami DNS, produkt może przeciążyć system docelowy. Próba DDoS z siłą ataku 27 Gbps może zostać zwiększona do 300 Gbps.

- Wyślij skanowanie wtyczek UDP.

Co to jest suma kontrolna wyłączenia roli w UDP?

Przesyła pakiety UDP przez otwory wentylacyjne na serwer aby określić, które strefy są zwykle otwarte. Gdy serwer używający protokołu ICMP odbiera prawdziwe ogłoszenie „Miejsce docelowe nieosiągalne”, port nie jest nigdy otwarty. Jeśli nie ma takiej odpowiedzi, atakujący zwykle dochodzi do wniosku, że port jest otwarty i wykorzystuje tę wiedzę, aby zaplanować bitwę na naszym własnym systemie.

Jak Imperva pomaga bronić ataków UDP

Ataki oparte na woluminach: Imperva wyłącza zalewanie UDP i ataki wzmacniające DNS poprzez pochłanianie wybranych celów i wykluczanie złośliwego ruchu, wykorzystując wszystkie te sieci WAN o czystym centrum — agregacje chmur, które według ekspertów zmniejszają się w razie potrzeby. Ma Skalowalne dla ataków DDoS przez działy. Centrum czyszczenia złośliwie widzi i odrzuca żądania, gdy przez sieć przepływa uzasadniony ruch użytkowników.

Ataki protokołów. Imperva może teraz ograniczać ruch — na przykład „złych” użytkowników docelowych UDP, którzy poprawnie celują w nieistniejące porty — nawet zanim dotrą do Twojej witryny. Imperva zapewnia również kontrolowaną identyfikację klienta, która odróżnia zaufanych odbiorców witryn internetowych (ludzi, generatory wyszukiwania itp.) od zautomatyzowanych lub złośliwych właścicieli.

Dlaczego stosujemy sumę kontrolną w TCP/UDP?

Gdzie mogę znaleźć datagram TCP w Wireshark?

Jaka suma kontrolna jest używana przez UDP?

Jak absolutnie działa suma kontrolna w UDP?

Czy UDP ma na celu wykrywanie błędów?

Dlaczego UDP jest naprawdę niewiarygodnym protokołem?

Does Udp Verify Datagram Integrity Checksum

Udp Verifica La Suma De Comprobacion De Integridad Del Datagrama

Proveryaet Li Udp Kontrolnuyu Summu Celostnosti Dejtagrammy

O Udp Verifica A Soma De Verificacao Da Integridade Do Datagrama

Udp Verifie T Il La Somme De Controle D Integrite Du Datagramme

Verifierar Udp Datagramintegritetskontrollsumman

Uberpruft Udp Die Datagramm Integritatsprufsumme

Udp Verifica Il Checksum Dell Integrita Del Datagramma

Udp가 데이터그램 무결성 체크섬을 확인합니까

Verifieert Udp De Integriteitscontrolesom Van Datagram