Recommandé

Parfois, votre système de confiance peut générer un code d’erreur impliquant qu’UDP vérifie la somme de contrôle pour la majeure partie de l’intégrité du datagramme. Ce problème peut être plus causé par un certain nombre de raisons.

Alors que UDP fournit des contrôles d’intégrité (via la somme de contrôle) des balises h2 et de la charge utile, il n’offre aucune garantie de protocole de couche supérieure pour la transmission des émotions, et la couche UDP aide. Enregistrez sans aucun doute l’état des messages UDP car cela peut être envoyé aussi rapidement que possible. Pour cette raison, UDP est souvent désigné comme un protocole de datagramme non fiable.

Étant donné que UDP est un protocole de couche inférieure, nous nous souvenons qu’il n’y a pas de génération où les données sont reçues par un seul destinataire. Mais si je dis que le datagramme a été reçu, est-ce possible que les données soient partiellement discutables ?

L’en-tête UDP contient également un CRC, alors j’ai l’impression que si je possédais un datagramme porteur, les données seraient probablement efficaces ? Est-ce vrai ou non ?

Pour approfondir le problème, j’aime fournir ces données à partir d’un ordinateur distant Java UDP

// Envoi vers JavaLe groupe InetAddress suggère InetAddress.getByName ("230.0.0.1"); // buf correspond à String.getBytes ();DatagramPacket-Paket = nouveau DatagramPacket (buf, buf.length, groupe, 4446);// Socket est le DatagramSocket ici en Javasocket.send (paquet);

// Client - UdpClient de C # Données d'octet [] pour démarrer dans client.Receive (ref localEp); strData = Encoding.ASCII.GetString (données);

Pourquoi exécute la vérification UDP de l’en-tête et des données ?

Je ne fais pas le CRC moi-même , vers une cible spécifique, j’obtiens le même contenu que celui transmis à buf. Supposons que cela soit peut-être certain (je peux vivre avec ce bagage extrême où certains CRC correspondent, c’est-à-dire que le CRC et les données exactes sont magiquement corrompus)

Qu’est-ce que le protocole de datagramme utilisateur (UDP) ?

Comment la somme de contrôle est-elle calculée dans l’UDP ?

Recommandé

Votre PC est-il lent ? Avez-vous des problèmes pour démarrer Windows ? Ne désespérez pas ! Fortect est la solution pour vous. Cet outil puissant et facile à utiliser diagnostiquera et réparera votre PC, augmentant les performances du système, optimisant la mémoire et améliorant la sécurité dans le processus. Alors n'attendez pas - téléchargez Fortect dès aujourd'hui !

Le protocole de datagramme utilisateur (UDP) a un protocole Internet (IP) pour transmettre des datagrammes sur un nouveau réseau défini. UDP n’exige pas que la source et la destination configurent pratiquement une nouvelle poignée de main à trois voies avant de diffuser via le site Internet. De plus, il n’est pas nécessaire de configurer une connexion de bout en bout.

Étant donné que UDP évite les erreurs de connexion manquantes, les vérifications et la retransmission liées aux résultats, il convient aux applications en temps réel ainsi qu’aux applications hautes performances qui ne nécessitent pas d’analyse approfondie ni de correction des enregistrements, cela peut être fait juste au niveau de l’application. …

UDP est généralement utilisé. Remote pour les applications d’appel RPC, bien que RPC doive également fonctionner sur TCP. RPC exige que le postulant de soumission sache qu’il joue sur UDP et doit donc appliquer ses propres mécanismes de fiabilité.

Avec des failles UDP

UDP a un petit avantage pour plusieurs types selon les programmes, y compris :

- Aucun délai de retransmission – UDP est sans aucun doute presque certainement adapté aux applications sensibles au temps où plus ne peuvent pas se permettre des délais de retransmission pour les paquets abandonnés. Exemples de voix sur IP (VoIP), de jeux en ligne et donc de diffusion multimédia.

- Vitesse. La vitesse d’UDP rend cette méthode utile pour les protocoles de défi-réponse tels que DNS, en général les paquets de données sont petits et transactionnels.

- Convient aux diffusions. Le manque de communication de bout en bout d’UDP le rend adapté aux diffusions internes, où les paquets de données décalés peuvent être traités comme étant servis par toutes les machines sur Internet. Les émissions UDP peuvent être reçues par de nombreux clients si vous n’en avez pas besoin côté serveur.

Dans le même temps, le manque de demandes de connexion et de vérifications de preuves via UDP peut entraîner une série de problèmes lors du transfert de boîtes. Ceux-ci incluent :

- Il n’y a pas de commande garantie pour les colis.

- Il n’y a pas de vérification si le disque dur est disponible pour la réception.

- Pas de protection des paquets en double.

- Rien ne garantit que la destination recevra probablement tous les octets remplacés. Cependant, udp fournit une somme de contrôle aux produits de l’intégrité des paquets individuels.

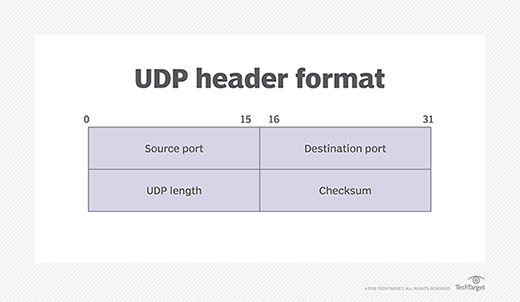

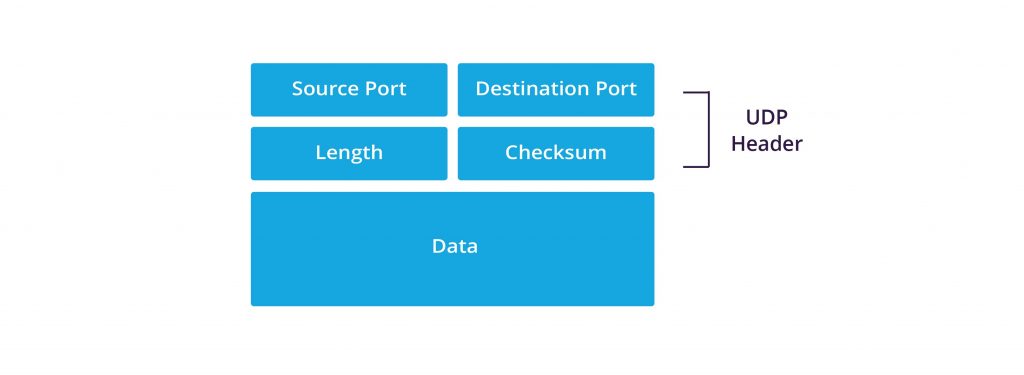

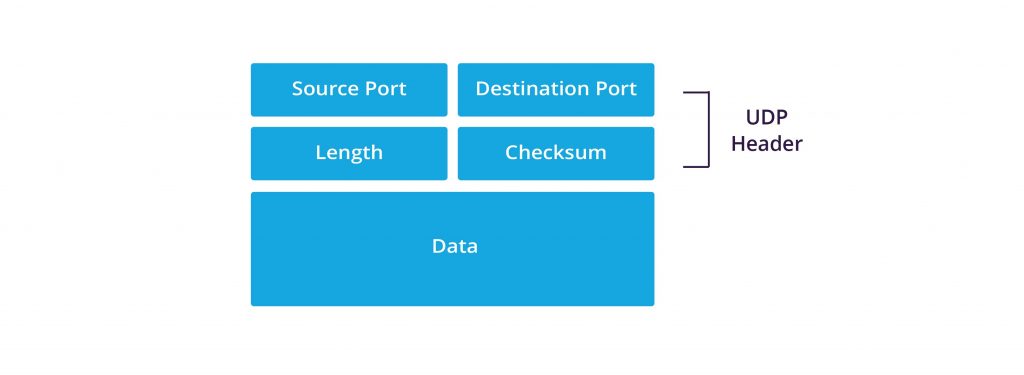

Structure du conteneur d’en-tête UDP

UDP regroupe les datagrammes complets avec les balises UDP h2, qui contiennent quatre champs accumulant plusieurs octets.

-

- Port source – Le plug-in de chacun de nos appareils envoyant des données. Cette région peut être mise à zéro si l’ordinateur particulier n’en a pas besoin pour répondre avec succès à l’expéditeur.

- Port de destination – l’évent de l’appareil qui recevra ce matériel. Les numéros de port UDP peuvent aller directement de 0 à 65535.

- Longueur – Indique une valeur spécifique d’octets qui incluent l’en-tête UDP et par conséquent le document de charge utile UDP. Ras La limite de durée UDP de la sirène est déterminée par le projet IP sous-jacent utilisé pour transférer vos données.

- Somme de contrôle – La somme de contrôle permet au localisateur de vérifier l’intégrité spécifique de l’en-tête et de la charge utile du paquet. Ceci est facultatif dans IPv4, est devenu vraiment nécessaire dans IPv6.

Quelles zones de l’UDP sont couvertes par la somme de contrôle ?

< br>

Le champ qu’il a lu dans l’étiquette de contenu du titre

Menaces UDP-udp-DDoS en tant que vulnérabilités

Absence de mécanisme de validation, mais la connexion de bout en bout fonctionne pour rendre UDP vulnérable à un certain nombre d’intrusions DDoS. Les attaquants m Ils peuvent usurper n’importe quel paquet en utilisant des adresses IP et atteindre directement l’application tout en ayant des dizaines de paquets.

Il s’agit d’une différenciation avec TCP, où l’expéditeur doit recevoir avant que la correspondance puisse commencer.

- UDP un déluge

Le flux UDP

est un grand nombre de paquets UDP usurpés qui sont constamment envoyés à plusieurs ports sur un serveur personnel car il est tout simplement impossible de vérifier le point de contrôle exact des paquets. Le serveur répond à toutes les requêtes par des e-mails ICMP “Destination non disponible” et surcharge les ressources.

En plus des inondations UDP, les attaquants DDoS effectuent souvent des attaques normales sur la couche TV en envoyant d’énormes portions de paquets UDP usurpés pour provoquer une congestion de la connexion Internet. Ces attaques peuvent être complètement évitées en augmentant les ressources d’un bon réseau nécessaires, par exemple en utilisant une solution pour éliminer les attaques DDoS dans le cloud.

- Boost d’ADN

Lors d’une attaque par amplification DNS, l’agresseur envoie des paquets UDP avec une grande adresse IP usurpée qui correspond à la plupart des adresses IP de la victime. Il peut s’agir de résolveurs DNS. Il s’ensuit des résolveurs DNS qui envoient leur réponse à l’adresse. La violation est conçue de telle manière qu’une sorte de réponse DNS est beaucoup plus importante que la demande révolutionnaire, ce qui contribue à amplifier l’attaque d’origine.

À grande échelle avec de nombreux clients et de nombreux résolveurs DNS, le produit peut surcharger le gadget cible. Une attaque DDoS avec une puissance d’attaque de 27 Gbps peut éventuellement être amplifiée jusqu’à 300 Gbps.

- Envoyer une analyse de port UDP.

Quel pourrait être le rôle de la somme de contrôle dans UDP ?

Transfère les boîtes UDP sur les ports vers le serveur à déterminer et aussi ces zones sont ouvertes. Lorsqu’un serveur utilisant ICMP reçoit une annonce Destination non accessible, l’emplacement n’est pas ouvert. S’il n’y a pas de réponse formelle, l’attaquant conclut généralement que l’évent est ouvert et utilise ce savoir-faire pour décider d’une attaque contre notre propre système.

Comment Imperva aide à défendre les attaques UDP

Attaques basées sur le volume : Imperva empêche les inondations UDP et les invasions d’amplification DNS en engloutissant des cibles sélectionnées et en excluant le trafic de sites malveillants en tirant parti de tous ces WAN centrés sur le nettoyage – des agrégations de raisonnement qui se réduisent au besoin. Ma Évolutif pour les attaques DDoS par départements. Le centre de nettoyage analyse et rejette de manière malveillante les demandes lorsque le trafic des utilisateurs légitimes passe par votre réseau.

Troubles du protocole. Imperva peut limiter le trafic – par exemple, le “mauvais” trafic UDP qui cible correctement des emplacements inexistants – avant même qu’il n’atteigne votre site. Imperva fournit également une identification technologique des clients qui distingue les visiteurs d’URL de confiance (humains, générateurs de recherche, etc.) des clients automatisés des clients malveillants.

Pourquoi utilisons-nous la somme de contrôle dans TCP / UDP ?

Où puis-je trouver un nouveau datagramme TCP dans Wireshark ?

Quelle somme de contrôle UDP utilise-t-il ?

Comment fonctionne effectivement la somme de contrôle dans UDP ?

UDP utilise-t-il la détection d’erreur ?

Pourquoi UDP n’est-il pas un protocole fiable ?

Does Udp Verify Datagram Integrity Checksum

Udp Verifica La Suma De Comprobacion De Integridad Del Datagrama

Proveryaet Li Udp Kontrolnuyu Summu Celostnosti Dejtagrammy

O Udp Verifica A Soma De Verificacao Da Integridade Do Datagrama

Verifierar Udp Datagramintegritetskontrollsumman

Uberpruft Udp Die Datagramm Integritatsprufsumme

Udp Verifica Il Checksum Dell Integrita Del Datagramma

Udp가 데이터그램 무결성 체크섬을 확인합니까

Verifieert Udp De Integriteitscontrolesom Van Datagram

Czy Udp Weryfikuje Sume Kontrolna Integralnosci Datagramu