Recomendado

Si tiene software espía detectado en las claves de registro, esta guía definitivamente lo ayudará.Las situaciones de software espía pueden llenar su registro con archivos basura, aplicaciones innecesarias y otros sin valor, lo que puede llevar a velocidades de transferencia más lentas. Una entrada de registro maliciosa puede causar que el sistema ejecute malware cada vez que se inicia una computadora comprometida.

A continuación, se muestran algunos síntomas comunes asociados a una infección por software publicitario del registro. Las funciones de software espía pueden llenar su computadora con archivos basura, aplicaciones huérfanas u otra basura, lo que puede conducir a permitirles velocidades de operación más medidas. Si su registro se ha llenado recientemente con entradas maliciosas, aparecerán pantallas rosadas sin esfuerzo todo el tiempo.

¿Cómo puedo saber si mi computadora puede tener software espía?

g.Las aplicaciones espía pueden realizar cambios en toda su PC, lo que puede hacer que su sistema muestre mensajes de error aleatorios o fallas graves. Una entrada de registro odiosa puede hacer que el sistema active malware casi cada vez que una computadora comprometida comienza a funcionar. ¿Cómo saber si una entrada de computadora es legal?

Quizás la pieza más importante de la mayoría de los registros de Windows pueden ser las claves del coche de registro para mantener las cosas organizadas y más fáciles de revisar para los usuarios. Aunque nuestro Registro de Windows es un dato textual relativamente fácil, su uso por varios programas nos hace ordenar grandes cantidades de información, particularmente valores binarios, números en formato de 32 o 64 bits, diferencias de datos según categorías big o high endian, como así como diferentes tipos de publicaciones. Las claves de registro son un contenedor donde las propiedades enumeran de manera diferente todos estos datos en subconjuntos discretos, lo que genera tanto el usuario informal de la PC como la PC para finalmente realizar un seguimiento de qué manual está disponible.

Formato, filosofía y claves de registro

¿Pueden las claves de registro ser un virus real?

Una clave de registro es una unidad organizativa de su registro de Windows que parece un archivo. Además, el malware utiliza dispositivos nativos de Windows si desea ejecutar sus comandos para que ni siquiera el software de prevención basado en firmas, como el antivirus, pueda detectarlo.

Esto es específico del sistema operativo Windows, simplemente ocurre en versiones de Windows a partir de la transcripción 3.1 y reemplazando el uso anterior de archivos de creación INI. Dado que sirve como un repositorio potencialmente de primera clase de información del sistema para los programas relacionados instalados a su alrededor, la búsqueda en el registro a menudo puede resultar un poco tediosa. Sin embargo, esta es la razón por la que existen los contenedores de claves de PC.

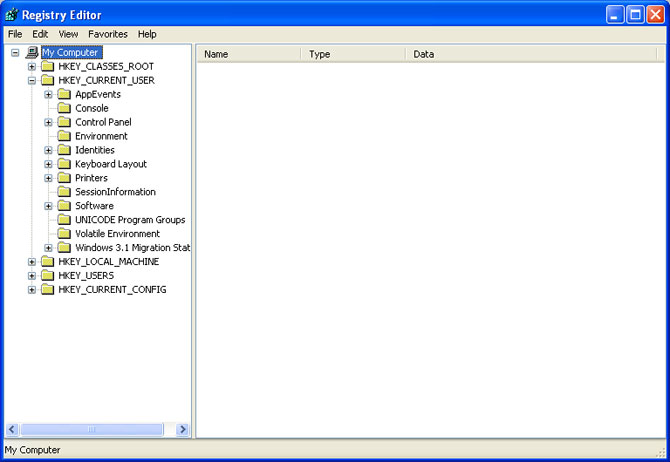

Puede presentar su negocio personal a las claves de registro abriendo Regedit.exe, el editor de registro predeterminado de Microsoft. Sin embargo, los clientes también pueden comenzar a utilizar programas de terceros si lo desean. Las claves que puede ver primero son las claves de extensión de Windows, también vistas como claves de causa raíz. Si bien sus objetivos pueden ser diferentes, sus apodos siempre comienzan con la marca claramente reconocible HKEY, seguida de un mejor énfasis.

¿Cómo encuentro adware en mi registro?

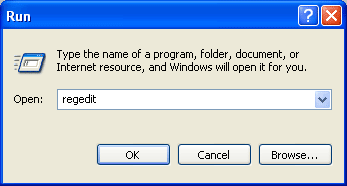

Haga clic en el botón “Inicio”, sin heredar de “Ejecutar”. Se abrirá una pequeña ventana de selección. Introduzca “regedit” y haga clic en “Aceptar”. Esto ampliará el registro de Microsoft Windows. Abra toda la carpeta HEKY_LOCAL_MACHINE para verificar si hay troyanos en el registro. Esto suele ocurrir cuando se instala un virus en su sistema.

La clave CLASSES_ROOT contiene información asociada con el software creado. Por ejemplo, si instaló un nuevo reproductor multimedia y aprendió estrategias sobre cómo asociarlo con archivos MP3, este detalle se adquirirá aquí.

La clave CURRENT_USER almacena información específica en una cuenta de usuario de Windows. Esta clave es atractiva porque introduce el concepto del “perfil de itinerancia” correcto en el mercado para garantizar mantener la coherencia de las acciones del usuario en diferentes PC en una red de dominio de Windows comparable, y no terminar limitado a una sola computadora.

El material de la clave LOCAL_MACHINE contiene configuraciones individuales para una computadora individual, incluidas configuraciones para medidas de seguridad críticas. Los usuarios de PC sin protección administrativa ciertamente verían la subsección de seguridad vacía (esto dará varias razones por las cuales los autores de malware a menudo desarrollan sus propios troyanos para dañar la configuración administrativa de Windows).

La clave USERS está estrechamente relacionada con CURRENT_USER junto con almacena información sobre todos los clientes individuales de Windows para una PC.

La clave CURRENT_CONFIG debe considerarse como un enlace a la información del perfil de los dispositivos informáticos que se puede utilizar para instalar, usar y desinstalar todo tipo de hardware distintivo sin dificultad.

La clave DYN_DATA es una clave no deseada que se instaló después de Windows Me, se presionó como CURRENT_CONFIG y admite el uso de hardware.

¿Cómo elimino el malware de un registro en particular?

Es probable que muchas de las entradas de malware estén mal escritas o tengan un aspecto extraño. Por lo tanto, use una locomotora de búsqueda para encontrar todos los nombres que no comprende o no conoce. Si hay alguna entrada en el registro de su PC que se confirme como malware, su sitio puede eliminarla haciendo clic con el botón derecho en la entrada y luego seleccionando Eliminar.

En última instancia, PERFORMANCE_DATA es una clave que no aparece en el registro del editor, aunque es más probable que los programas de selección de todos, facilitarán la lectura y úselo. Esta es sin duda una clave explícita para proporcionar retroalimentación indica las utilidades apropiadas y / o el kernel de NT.

Dentro de estas claves hay una gran cantidad de subclaves de las que pueden derivarse todas las subclaves. Los datos alternativos se almacenan en claves de registro y los avisos se presentan como valores de registro. Las cinco, un gran porcentaje de oraciones estándar de uso común anteriores, también tienen alias o abreviaturas de ángulos. Abreviaturas Estos son casi nuestros siguientes, enumerados en el mismo orden en el que se describieron sus claves: HKCR, HKCU, HKLM, HKU y HKCC.

Claves de registro para comprender las computadoras

En el raro caso de su instalación o desinstalación muy descuidada del software, los compradores pueden encontrar necesario modificar el registro y modificar o eliminar los anillos de registro correspondientes. Sin embargo, los usuarios de PC sin un conocimiento profundo, incluido el mantenimiento de Windows, no deben intentar modificar el registro de la PC sin supervisión profesional. La mayoría de los escenarios se resolverán reinstalando las respectivas plataformas. Debido a su amplitud Debido a esta naturaleza, y a nuestro hecho de que cambiar el registro en sí reemplaza innumerables medidas de seguridad, cambiar el registro puede causar daños permanentes a una computadora nueva, incluido el sistema de caminar y, por lo tanto, a todos los programas instalados.

Sin embargo, una buena descripción general de lo que hacen el registro, así como sus claves reales, y cómo se ha demostrado que están estructuradas, puede proporcionar información útil incluso para una buena PC que está inactiva de vez en cuando. Las opciones en línea comunes, como los “limpiadores de registro” falsos, esta afirmación para mejorar la presentación de su computadora y también eliminar las entradas de registro no deseadas son vistas inmediatamente en comparación con las falsas por la mayoría de las personas que se dan cuenta de que la información escrita simplista almacenada en algunas claves de registro sería probable, sin peso , especialmente para PC modernas.

Recomendado

¿Tu PC funciona lento? ¿Tienes problemas para iniciar Windows? ¡No te desesperes! Fortect es la solución para usted. Esta herramienta poderosa y fácil de usar diagnosticará y reparará su PC, aumentando el rendimiento del sistema, optimizando la memoria y mejorando la seguridad en el proceso. Así que no espere, ¡descargue Fortect hoy mismo!

Muchos tipos de malware también actualizan el registro para instalar y desactivar funciones de confiabilidad. Este último generalmente se asocia con la programación de valores binarios simples, que es muy probable que se reactiven sin ningún tipo de trabajo. Ejemplo: para un troyano de puerta trasera, el valor de cadena adicional debido a que la clave completa se puede incrementar para toneladas de excepciones de Firewall de Windows.

¿Cómo borrar las claves de ejecución maliciosas del registro?

Dado que los rootkits facilitan la ocultación de archivos en el registro de Windows o en el cuadro de la lista blanca, es mejor implementar una excelente solución y paquete anti-malware profesional para limpiar su sistema, reparar archivos corruptos y ejecutar archivos nocivos. Elimine claves y servicios relacionados de nuestro propio registro de Windows.

Si bien no es necesario editar manualmente el registro, comprender las claves del registro y otros componentes brinda protección avanzada contra malware y su propio host de suplantación de identidad. En última instancia, la autoeducación es ahora tan importante para la seguridad de la PC como una defensa adecuada. Software.

Acelera tu PC hoy con esta descarga fácil de usar.¿Puede el registro de claves ser dañino?

Por que los archivos REG pueden ser peligrosos Por ejemplo, toda su familia puede crear las suyas propias con un archivo de datos REG nativo que puede realizar rápidamente sus ediciones favoritas en cualquier PC con Windows próxima. Sin embargo, el archivo REG también puede detectar cosas malas. Puede estropear varias configuraciones o eliminar partes del registro de Windows en particular al inicio.

¿Cómo puedo encontrar malware en mi registro?

Presione Win + R para asegurarse de abrir Ejecutar.Escriba regedit y presione Entrar para abrir el Editor del Registro.Es hora de ir a HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion.Desplácese hacia abajo y busque los archivos que comienzan con Ejecutar.

¿Cómo superviso las claves de registro?

Inicie el Visor de eventos y vaya a Visor de eventos> Registros de Windows> Seguridad. Debería ver el sonido de los eventos “Audit Success” registrando la fecha y hora de sus optimizaciones. Al hacer clic en cada uno, se mostrará el nombre involucrado con la clave de registro a la que ha accedido y que simplemente confió en el proceso para cambiarlo.

¿Cuáles han demostrado ser las 5 claves de registro?

En la mayoría de las versiones con respecto a Microsoft Windows, las siguientes claves se encuentran en todo el registro: HKEY_CLASSES_ROOT (HKCR), HKEY_CURRENT_USER (HKCU), HKEY_LOCAL_MACHINE (HKLM), HKEY_USERS (HKU) y HKEY_CURRENT_CONFIG.

¿Pueden las claves de PC ser dañinas?

Por qué los archivos REG pueden volverse peligrosos Por ejemplo, puede crear una producción de su propio archivo REG para realizar repentinamente sus cambios favoritos actuales en su nueva PC con Windows. Sin embargo, el archivo REG también puede realizar algunas funciones importantes. Puede estropear varias configuraciones o incluso eliminar partes del propio registro de Windows hasta el inicio.

Spyware In Registry Keys

Spyware Em Chaves De Registro

Logiciels Espions Dans Les Cles De Registre

Spyware In Registersleutels

Spionprogram I Registernycklar

Shpionskoe Po V Razdelah Reestra

Spyware In Registrierungsschlusseln

레지스트리 키의 스파이웨어

Spyware Nelle Chiavi Di Registro

Oprogramowanie Szpiegujace W Kluczach Rejestru