Рекомендуется

Если вы указали шпионское ПО в разделах реестра, это руководство поможет вам.Ситуации со шпионскими программами могут заполнить ваш реестр ненужными файлами, ненужными приложениями и прочим мусором, что может привести к снижению скорости передачи. Ядовитая запись в реестре может привести к тому, что система обнаружит вредоносное ПО при каждом запуске скомпрометированного компьютера.

Вот некоторые общие симптомы сильного заражения реестра рекламным ПО. Приложения-шпионы могут легко заполнить ваш компьютер ненужными файлами, ненужными файлами или другим мусором, что может привести к далеко измеренным рабочим скоростям. Если ваш реестр уже заполнен вредоносными записями, розовые экраны могут появляться постоянно.

Как узнать, есть ли на моем компьютере шпионское ПО?

g.Шпионские приложения могут вносить изменения в ваш компьютер, что может привести к тому, что ваша система будет отображать большие сообщения об ошибках или серьезные сбои. Вредоносная запись в реестре может привести к запуску системы или рекламного ПО почти каждый раз, когда скомпрометированный компьютер запускает утилиту. Как узнать, законен ли легкий доступ к реестру?

Возможно, наиболее важным аспектом среди большинства реестров Windows могут быть ключи реестра, позволяющие упорядочить вещи и упростить чтение для пользователей. Хотя наш реестр Windows представляет собой базовые текстовые данные, его использование различными программами позволяет нам сортировать большие объемы информации, такие как двоичные значения, числа в 32-битном или 64-битном формате, понимая различия в соответствии с разделами с прямым или обратным порядком байтов, как а также разные типы струн. Ключи реестра – это контейнер, в котором свойства организуют каждую из этих данных в дискретные подмножества, позволяя как неформальному пользователю ПК, так и ПК отслеживать, какое руководство доступно.

Формат, философия и ключи реестра

Могут ли ключи реестра быть вирусом?

Ключ реестра персонального компьютера – это организационная единица реестра Windows, которая выглядит как файл. В надстройке вредоносная программа использует собственные устройства Windows для предоставления своих команд, так что даже компьютерная система безопасности на основе сигнатур, такая как антивирус, не может ее обнаружить.

Это характерно для операционной системы Windows, но включается в версиях Windows, начиная с версии 3.1 и заменяя прежнее использование текстовых версий INI. Поскольку он служит потенциально фантастической базой данных системной информации для связанных программ, установленных на вас, поиск в реестре часто может быть немного утомительным. Однако именно поэтому существуют контейнеры для уловки реестра.

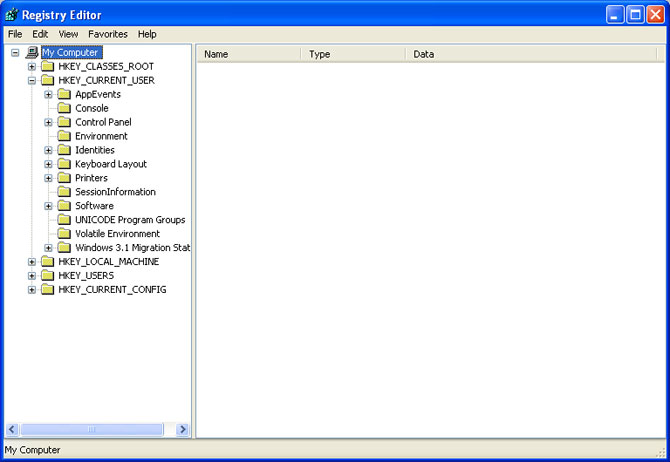

Вы можете познакомить свою организацию с ключами реестра, открыв Regedit.exe, бесплатный редактор реестра Microsoft. Однако при желании клиенты также могут использовать сторонние программы. Ключи, которые вы рассмотрите в первую очередь, – это ключи расширения Windows, также известные как ключи основной причины. Хотя их цели различаются, их прозвища всегда начинаются с легко узнаваемого бренда HKEY, за которым следует более четкое подчеркивание.

Как найти вредоносное ПО в моем реестре?

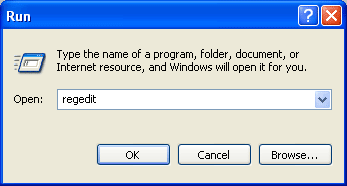

Нажмите кнопку «Пуск», не унаследованная от «Выполнить». Откроется небольшое окно выбора. Введите «regedit» и нажмите «ОК». Это откроет реестр Microsoft Windows. Откройте весь файл HEKY_LOCAL_MACHINE, чтобы проверить реестр на наличие троянов. Обычно это происходит, когда в их драгоценную систему устанавливается вирус.

Ключ CLASSES_ROOT содержит информацию обо всем созданном ПО. Например, если вы установили новый медиаплеер и узнали, как связать его с файлами MP3, эта информация, несомненно, будет получена здесь.

Ключ CURRENT_USER хранит конкретную информацию о последней учетной записи пользователя Windows. Этот ключ уникален тем, что он вводит на рынок концепцию нового «перемещаемого профиля», чтобы гарантировать сохранение поверхности действий пользователя на разных ПК в любой сопоставимой доменной сети Windows, а не только на одном компьютере.

Материал ключа LOCAL_MACHINE содержит настройки, специфичные для отдельного компьютера, включая настройки для чувствительной защиты. меры. Пользователи ПК без административной защиты будут определять подраздел безопасности как пустой (это дает множество причин, по которым авторы вредоносных программ часто разрабатывают личных троянов для повреждения административных настроек Windows).

Ключ USERS тесно связан с CURRENT_USER и информацией поставщиков обо всех индивидуальных профилях пользователей Windows, относящихся к ПК.

Ключ CURRENT_CONFIG можно рассматривать как ссылку на сопутствующую информацию об аппаратном обеспечении, которую можно использовать для легкого исправления, использования и удаления всех видов различных аппаратных компонентов.

Ключ DYN_DATA является ненужным критическим элементом, который был установлен после Windows Me, связан одинаково с CURRENT_CONFIG и поддерживает использование оборудования.

Как удалить вредоносное ПО из нескольких других реестров?

Многие записи о вредоносных программах, вероятно, написаны с ошибками и выглядят странно. Так что используйте поисковую систему, которая найдет все имена, которых вы не знаете. Если в реестре Windows вашего компьютера есть какие-либо записи, которые подтверждены как вредоносные, вы удалите их, щелкнув запись правой кнопкой мыши и выбрав «Удалить».

В конечном итоге PERFORMANCE_DATA – это ключ, который, вероятно, появится в реестре издателя, хотя альтернативные программные пакеты, скорее всего, вообще все, позволят иностранной бирже читать и использовать его . Наконец, это явный ключ для обеспечения обратной связи через основные соответствующие утилиты и / или ядро NT.

Внутри этих ключей есть много подключей, от которых могут происходить все подключи. Альтернативная информация часто хранится в разделах реестра, и эта информация рассматривается как представленная как значения реестра. У пяти наиболее часто используемых стандартных предложений выше также есть известные псевдонимы или сокращения. Аббревиатуры Это почти последующие, перечисленные в том же порядке, в котором были описаны или даже ключи: HKCR, HKCU, HKLM, HKU и, следовательно, HKCC.

Ключи реестра для понимания компьютеров

В редких случаях фактической неосторожной установки или удаления программного обеспечения вы можете счесть необходимым изменить реестр, например, изменить или удалить соответствующие параметры реестра. Однако пользователи ПК, не обладающие глубокими знаниями в области сохранения Windows, не должны пытаться изменить реестр без профессионального надзора. Большинство сценариев часто можно решить путем переустановки соответствующих платформ. Из-за своей огромной природы и того факта, что изменение реестра заменяет различные меры безопасности, изменение реестра может нанести непоправимый ущерб новому компьютеру, включая операционную практику и, следовательно, все установленные программы.

Однако определенно хороший обзор того, что делают реестр и фактические ключи собаки, и как они в основном основаны, может предоставить полезную информацию даже для ПК, который время от времени простаивает. Распространенные онлайн-варианты, такие как фиктивные «очистители реестра», утверждающие, что они улучшают внешний вид вашего компьютера путем простого удаления ненужных записей реестра, немедленно рассматриваются как неправда большинством людей, которые понимают, что простая информация, хранящаяся в некоторых разделах реестра, уместна, не имеет веса, особенно для современные ПК.

Рекомендуется

Ваш компьютер работает медленно? У вас проблемы с запуском Windows? Не отчаивайтесь! Fortect - это решение для вас. Этот мощный и простой в использовании инструмент проведет диагностику и ремонт вашего ПК, повысит производительность системы, оптимизирует память и повысит безопасность процесса. Так что не ждите - скачайте Fortect сегодня!

Многие типы вредоносных программ также изменяют этот реестр для установки и отключения возможностей безопасности. Последнее обычно связано с установкой простых двоичных значений, которые, скорее всего, будут повторно активированы без каких-либо усилий. Пример: для огромного трояна-бэкдора дополнительное строковое значение для всего ключа может быть увеличено для множества исключений брандмауэра Windows.

Как удалить злонамеренные ключи запуска в реестре?

Поскольку руткиты помогают военным и скрывают файлы в реестре Windows, известном как белый список, лучше всего реализовать высококачественное решение и пакет для защиты от вредоносных программ для очистки системы человека, восстановления поврежденных файлов и запуска вредоносной версии. Удалите ключи и связанные службы из одного конкретного реестра Windows.

Хотя ручное редактирование реестра часто не требуется, понимание ключей реестра и других составляющих обеспечивает расширенную защиту от вредоносных программ и вашего хоста для управления спуфингом. В конце концов, самообразование, безусловно, так же важно для безопасности ПК, как и надлежащая защита. Программное обеспечение.

Ускорьте свой компьютер сегодня с помощью этой простой в использовании загрузки. г.Могут ли ключи реестра персонального компьютера быть опасными?

Почему файлы REG могут быть опасными Например, вся ваша семья может написать свой собственный файл с данными REG, чтобы просто вносить свои любимые изменения на любом современном ПК с Windows. Однако файл REG также может получить плохие вещи. Он может №1 испортить различные настройки или удалить части всего реестра Windows при запуске.

Как найти вредоносное ПО в моем реестре?

Нажмите Win + R, чтобы убедиться, что вы открыли «Выполнить».Введите regedit и нажмите Enter, чтобы открыть редактор реестра.Это экземпляр для перехода к HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion.Прокрутите вниз и найдите самые важные файлы, которые начинаются с «Выполнить».

Как контролировать ключи реестра?

Запустите «Просмотр событий» и выберите «Просмотр событий»> «Журналы Windows»> «Безопасность». Вы должны увидеть события «Audit Success», в которых записана большая часть даты и времени ваших оптимизаций. При нажатии на каждый из них будет показано имя того самого раздела реестра, к которому вы получили доступ, и подлинный процесс его изменения.

Какими оказались 5 ключей реестра?

В большинстве версий Microsoft Windows в этом реестре находятся следующие ключи: HKEY_CLASSES_ROOT (HKCR), HKEY_CURRENT_USER (HKCU), HKEY_LOCAL_MACHINE (HKLM), HKEY_USERS (HKU) и HKEY_CURRENT_CONFIG.

Могут ли ключи реестра персонального компьютера быть опасными?

Почему файлы REG могут превратиться в опасные Например, вы можете создать версию в собственном REG-файле, чтобы внезапно внести ваши ценные изменения на вашем новом ПК с Windows. Однако их файл REG также может выполнять некоторые важные функции. Он может испортить различные конфигурации или отдельные части собственного реестра Windows при запуске.

Spyware In Registry Keys

Spyware Em Chaves De Registro

Logiciels Espions Dans Les Cles De Registre

Spyware In Registersleutels

Spionprogram I Registernycklar

Software Espia En Claves De Registro

Spyware In Registrierungsschlusseln

레지스트리 키의 스파이웨어

Spyware Nelle Chiavi Di Registro

Oprogramowanie Szpiegujace W Kluczach Rejestru

г.