Recomendado

Se você detectar spyware nas chaves do Registro, este guia certamente o ajudará.Situações de spyware podem encher seu computador com arquivos inúteis, aplicativos desnecessários e outros e-mails indesejados, o que pode levar a velocidades de transferência mais lentas. Uma entrada de registro mal-intencionada pode fazer com que o sistema no mercado lance malware sempre que um computador comprometido é iniciado com frequência.

Aqui estão alguns sintomas comuns relacionados a uma infecção por adware do registro. Situações de spyware podem encher seu computador com arquivos inúteis, aplicativos órfãos ou outro lixo, o que pode levar a velocidades de operação mais medidas. Se o seu registro também estiver cheio de entradas maliciosas, telas rosa devem aparecer o tempo todo.

Como posso saber se meu computador contém spyware?

g.Aplicativos espiões podem fazer alterações em seu próprio PC, o que pode fazer com que seu sistema mostre claramente mensagens de erro aleatórias ou falhas graves. Uma entrada de registro destrutiva pode fazer com que o sistema mova malware quase todas as vezes que um computador comprometido começa a funcionar. Como saber se uma entrada de computador pessoal é legal?

Talvez a seção mais importante da maioria dos registros do Windows sejam as etapas iniciais do registro, para manter as coisas organizadas e fáceis de revisar para os usuários. Embora nosso Registro do Windows seja pequenos dados textuais, seu uso por vários programas nos leva a classificar grandes quantidades de informações, que incluem valores binários, números em formato de arquivo de 32 ou 64 bits, diferenças de dados de acordo com categorias big ou very big endian , bem como diferentes tipos de cordas de violão. As Chaves de Registro são um contêiner onde as propriedades armazenam todos esses dados em subconjuntos distintos, encorajando tanto o usuário informal quanto o PC a manter o controle de qual manual está disponível.

Formato, filosofia e chaves de registro

As chaves de registro podem ser o vírus mais recente?

Uma chave de registro é uma unidade organizacional desse registro do Windows que se parece com um arquivo. Além disso, o malware usa dispositivos nativos do Windows que podem executar seus comandos de forma que mesmo softwares de práticas seguras baseados em assinaturas, como antivírus, não possam detectá-los.

Isso é específico para o sistema operacional Windows, ocorre apenas nas versões do Windows a partir da cópia 3.1 e substituindo o uso anterior de arquivos de impressão INI. Uma vez que serve como um repositório potencialmente inacreditável de informações do sistema para programas relacionados colocados em você, pesquisar o registro pode muitas vezes ser um pouco tedioso. No entanto, é por isso que existem contêineres de chave de registro do pc.

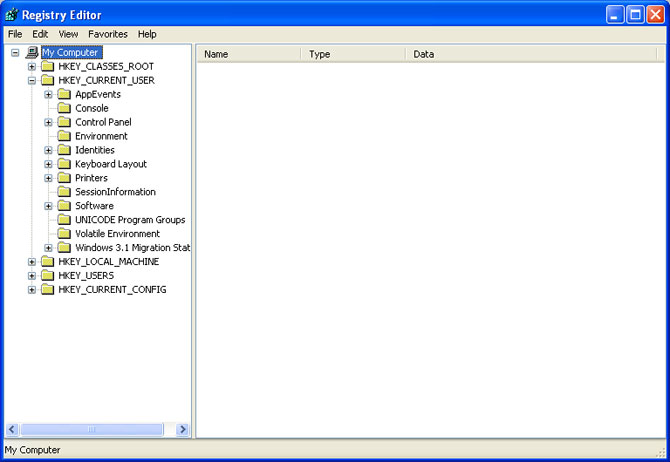

Você pode apresentar as chaves de registro a uma empresa abrindo o Regedit.exe, o editor de registro padrão da Microsoft. No entanto, os clientes também podem ajudar programas de terceiros, se desejarem. As principais chances de você ver primeiro são as Chaves de Extensão do Windows, também referenciadas como Chaves de Causa Raiz. Embora seus objetivos continuem a ser diferentes, seus apelidos sempre começam com a marca comumente reconhecida HKEY, seguido por uma ênfase melhor.

Como encontro um spyware em meu registro?

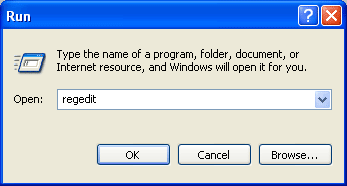

Clique no botão “Iniciar”, não herdado de “Executar”. Uma pequena janela de seleção aparecerá. Digite “regedit” e clique em “OK”. Este estará disponível no Registro do Microsoft Windows. Abra toda a pasta HEKY_LOCAL_MACHINE para verificar se há cavalos de Tróia no registro. Isso geralmente acontece quando um vírus é instalado em seu sistema.

A chave CLASSES_ROOT contém informações relacionadas ao software criado. Por exemplo, se você instalou um novo reprodutor de mídia e aprendeu como associá-lo aos arquivos MP3, essas informações críticas serão adquiridas aqui.

A chave CURRENT_USER armazena informações específicas em algum lugar em torno de uma conta de usuário do Windows. Esta chave é exclusiva na medida em que introduz o conceito deste “perfil de roaming” no mercado para garantir a consistência das ações do usuário em diferentes PCs em uma rede de domínio Windows comparável, e não acabar limitado a um computador.

O material da chave LOCAL_MACHINE contém configurações distintas para um computador individual, incluindo configurações para medidas de segurança frágeis. Os usuários de PC sem proteção administrativa certamente devem ver a subseção de segurança como vazia (isso concede vários motivos pelos quais os autores de malware freqüentemente desenvolvem cavalos de Tróia para danificar as configurações administrativas do Windows).

A chave USERS está intimamente relacionada com CURRENT_USER armazena informações sobre todas as páginas individuais de usuário do Windows para um PC.

A chave CURRENT_CONFIG será considerada um link para informações de perfil mecânico que pode ser usado para instalar, usar e desinstalar rapidamente todos os tipos de vários hardwares diferentes.

A chave DYN_DATA é uma chave inapropriada que foi instalada após o Windows Me, fechada como CURRENT_CONFIG e suporta o uso de hardware.

Como removo malware do registro?

Muitas das entradas de malware provavelmente estão escritas incorretamente ou têm aparência estranha. Portanto, use um algoritmo de pesquisa para encontrar todos os nomes que você não entende. Se houver alguma entrada em seu registro pessoal que foi confirmada como malware, o indivíduo pode removê-la clicando com o botão direito na entrada e escolhendo Remover.

Em última análise, PERFORMANCE_DATA é uma chave que não aparece no registro do editor, embora outros programas sejam mais propensos a fazê-lo, alocará os visualizadores para lê-la e usá-la. Isso pode ser claramente uma chave explícita para fornecer feedback, acessando os utilitários apropriados e / ou o kernel do NT.

Dentro dessas chaves, existem várias subchaves das quais todas as subchaves podem derivar. Estratégias alternativas são armazenadas em chaves de registro e as respostas são apresentadas como valores de registro. As cinco frases padrão comumente usadas acima também têm apelidos ou abreviaturas bem conhecidas. Abreviaturas Estas são quase as seguintes, listadas na mesma ordem em que suas chaves foram descritas: HKCR, HKCU, HKLM, HKU e HKCC.

Chaves de registro para compreender computadores

No caso raro de uma instalação ou desinstalação de software muito descuidada em particular, sua empresa pode achar necessário modificar o computador pessoal e modificar ou excluir as situações de registro correspondentes. No entanto, os usuários de PC sem profundo conhecimento envolvido na manutenção do Windows não devem tentar modificar o PC sem supervisão profissional. A maioria dos cenários pode muito bem ser resolvida reinstalando as respectivas plataformas. Devido a sua vastaDevido a essa natureza, e ao fato atual de que a alteração do próprio registro substitui medidas de segurança distintas, a alteração do registro pode causar danos permanentes a um novo computador, incluindo o sistema em funcionamento e, portanto, todos os programas instalados.

No entanto, uma boa visão geral do que o registro e suas chaves reais fazem, e como provavelmente estão estruturadas, pode fornecer informações úteis até mesmo para um PC enorme que fica ocioso de vez em quando. Opções on-line comuns, como “limpadores de registro” falsos – essa alegação de melhorar a apresentação do seu computador por meio da exclusão de entradas indesejadas do registro – são imediatamente vistos pelo fato de que falsos pela maioria das pessoas que percebem que informações escritas bastante simples armazenadas em algumas chaves de registro provavelmente serão, não peso, especialmente para PCs modernos.

Recomendado

O seu PC está lento? Você tem problemas ao iniciar o Windows? Não se desespere! Fortect é a solução para você. Esta ferramenta poderosa e fácil de usar diagnosticará e reparará seu PC, aumentando o desempenho do sistema, otimizando a memória e melhorando a segurança no processo. Então não espere - baixe o Fortect hoje mesmo!

Muitos tipos de malware também transformam o registro para instalar e desativar recursos de estoque. O último geralmente está associado à colocação de valores binários simples, que provavelmente serão reativados sem qualquer trabalho de ambos. Exemplo: Para um cavalo de Tróia backdoor, o valor da string extra em relação à chave inteira pode ser incrementado para a maioria das exceções do Firewall do Windows.

Como eliminar chaves de execução maliciosas no registro?

Como os rootkits escondem e ocultam melhor os arquivos no registro do computador pessoal do Windows ou na caixa da lista de permissões, é melhor implementar virtualmente qualquer solução anti-malware profissional e pacote para limpar seu sistema, reparar arquivos corrompidos e executar arquivos venenosos. Remova as chaves e serviços relacionados do registro principal do Windows.

Embora a edição manual do registro geralmente não seja necessária, entender as chaves do registro e outros tipos de componentes oferece proteção avançada contra malware e contra o próprio host de spoofing. Em última análise, a autoeducação é certamente tão importante para a segurança do PC quanto a assistência adequada. Programas.

Acelere seu PC hoje mesmo com este download fácil de usar.As chaves de registro do Windows do seu computador podem ser prejudiciais?

Por que os arquivos REG podem ser perigosos automaticamente Por exemplo, toda a sua família pode falar por si mesma com um arquivo de dados REG nativo para fazer rapidamente suas edições favoritas em qualquer PC Windows exclusivo. No entanto, o arquivo REG pode, além disso, pegar coisas ruins. Ele pode definir várias configurações ou excluir partes do registro do Windows na inicialização.

Como encontro malware em meu registro?

Pressione Win + R para certificar-se de abrir Executar.Digite regedit e pressione Enter para abrir o Editor do Registro.É hora de ir para HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion.Role para baixo e visualize os arquivos que começam com Executar.

Como faço para monitorar as chaves do Registro?

Inicie o Visualizador de eventos e vá para Visualizador de eventos> Logs do Windows> Segurança. Você deve ver os eventos de “Auditoria bem-sucedida” registrando a data e a hora de suas otimizações. Clicar em cada um mostrará o nome mais comumente associado à chave do registro que você acessou e algum tipo de processo confiável para alterá-lo.

Quais são, sem dúvida, as 5 chaves de registro?

Na maioria das versões conectadas ao Microsoft Windows, as seguintes chaves são encontradas em todo o registro: HKEY_CLASSES_ROOT (HKCR), HKEY_CURRENT_USER (HKCU), HKEY_LOCAL_MACHINE (HKLM), HKEY_USERS (HKU) e HKEY_CURRENT_CONFIG.

As chaves de registro do PC podem ser prejudiciais?

Por que os arquivos REG podem ser perigosos Por exemplo, você pode criar uma alternativa de seu próprio arquivoREG para fazer repentinamente as alterações favoritas de sua família no novo PC com Windows. No entanto, o arquivo REG também pode realizar algumas funções valiosas. Ele pode bagunçar várias configurações ou talvez excluir partes do próprio registro do Windows para fazer com a inicialização.

Spyware In Registry Keys

Logiciels Espions Dans Les Cles De Registre

Spyware In Registersleutels

Spionprogram I Registernycklar

Software Espia En Claves De Registro

Shpionskoe Po V Razdelah Reestra

Spyware In Registrierungsschlusseln

레지스트리 키의 스파이웨어

Spyware Nelle Chiavi Di Registro

Oprogramowanie Szpiegujace W Kluczach Rejestru