Recommandé

Si vous repérez des logiciels espions dans les clés de registre du système informatique, ce guide vous aidera.Des événements imprévus de logiciels espions peuvent remplir votre registre de fichiers indésirables, d’applications obsolètes et d’autres éléments indésirables, ce qui peut entraîner des vitesses de transfert plus lentes. Une entrée de registre malveillante pourrait éventuellement amener le système à lancer un logiciel malveillant à chaque fois qu’un ordinateur compromis est démarré.

Voici peut-être quelques symptômes courants d’une infection par un logiciel publicitaire attaché au registre. Les applications de logiciels espions peuvent remplir votre ordinateur de fichiers indésirables, d’applications orphelines ou d’autres éléments, ce qui peut conduire à des vitesses de fonctionnement plus mesurées. Si votre registre a été rempli d’entrées désagréables, des écrans roses peuvent apparaître tout le temps.

Comment puis-je savoir si mon ordinateur contient des logiciels espions ?

g.Les applications d’espionnage peuvent éventuellement apporter des modifications à votre PC, ce qui peut être la source de votre système pour afficher des messages d’erreur aléatoires et/ou des plantages graves. Une entrée de registre malveillante peut inciter le système à lancer des logiciels malveillants presque à chaque fois qu’un ordinateur compromis démarre. Comment les gens savent-ils si une entrée de registre est légale ?

L’aspect le plus important de la plupart des registres Windows peut être les clés de registre pour que les choses restent concentrées et plus faciles à lire pour les utilisateurs. Bien que le registre Windows individuel soit de simples données textuelles, son utilisation par divers programmes nous permet de trier de grandes quantités d’informations, y compris des valeurs binaires, des nombres au format 32 bits ou 64 bits, des différences de données selon les catégories réellement big ou big endian, comme bien même si différents types de cordes. Les clés de registre sont un autre conteneur où les propriétés organisent tous ces fichiers informatiques en sous-ensembles discrets, permettant à la fois à l’utilisateur informel du PC et au PC de savoir qui est le manuel disponible.

Format, philosophie et clés de registre

Les clés de registre du PC peuvent-elles être un virus ?

Une clé de registre est une unité organisationnelle utile du registre Windows qui ressemble vraiment à un fichier. De plus, le malware utilise des périphériques Windows natifs pour exécuter ses techniques de commandes que même les logiciels de sécurité basés sur des signatures tels que les antivirus ne peuvent pas le détecter.

Ceci est spécifique à votre système d’exploitation Windows, mais se produit dans les versions à cause de Windows à partir de la version 3.1 et remplaçant l’utilisation passée des fichiers texte INI. Puisqu’il s’agit d’un référentiel potentiellement fantastique de compréhension du système pour les programmes connexes installés sur vous, la recherche dans un registre particulier peut souvent être un peu fastidieuse. Cependant, c’est pourquoi les conteneurs de clés de registre existent.

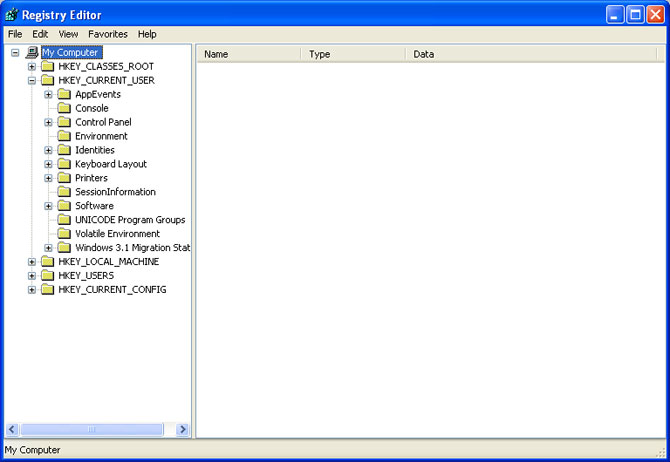

Vous pouvez présenter à votre entreprise des astuces de registre en ouvrant Regedit.exe, l’éditeur de registre par défaut de Microsoft. Cependant, les clients peuvent également utiliser des programmes tiers s’ils le souhaitent. Les clés que vous verrez en premier sont déjà des clés d’extension Windows, également appelées clés de cause première. Bien que leurs objectifs soient différents, leurs surnoms commencent en fait par la marque facilement reconnaissable HKEY, portée par un meilleur soulignement.

Comment puis-je trouver des logiciels malveillants dans mon registre ?

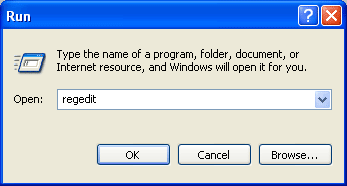

Cliquez sur un bouton “Démarrer”, non hérité de “Exécuter”. Une fenêtre de sélection raisonnable s’ouvrira. Entrez “regedit” et cliquez sur “OK”. Cela ouvrira le registre Microsoft Windows. Ouvrez tout le dossier HEKY_LOCAL_MACHINE pour vérifier ces registres pour les chevaux de Troie. Cela se produit généralement lorsqu’un virus est installé sur leur système.

La clé CLASSES_ROOT contient des informations sur le logiciel créé. Par exemple, si vous avez installé un nouveau lecteur de rapports et appris à l’associer constitué de fichiers MP3, ces informations seront acquises dans ce cas.

Le point critique CURRENT_USER stocke des informations spécifiques sur un utilisateur Windows benutzerkonto. Cette clé est unique en ce qu’elle offre le concept de « profil itinérant » à votre marché actuel pour garantir la cohérence des activités amusantes des utilisateurs sur différents PC dans un réseau de région Windows comparable, et ne pas se limiter à un seul système informatique.

Le matériel technique LOCAL_MACHINE contient des paramètres spécifiques à un système individuel, y compris des paramètres pour des mesures de sécurité sensibles. Les abonnés PC sans protection administrative verront la sous-section d’alarme de sécurité comme vide (cela donne plusieurs raisons pour lesquelles les auteurs de logiciels publicitaires développent souvent des chevaux de Troie personnels pour décomposer les paramètres administratifs de Windows).

La clé USERS est liée avec précaution à CURRENT_USER et stocke des informations sur tous les profils utilisateur Windows individuels pour un PC.

La clé CURRENT_CONFIG peut être considérée comme un lien vers les informations de profil matériel qui peut également être utilisée pour installer, utiliser et désinstaller facilement toutes sortes de matériel différent.

La clé DYN_DATA est une clé inutile qui a été déployée après Windows Me, liée en tant que CURRENT_CONFIG, et facilite l’utilisation du matériel.

Comment supprimer les logiciels malveillants de mon registre ?

La plupart des entrées de logiciels espions et publicitaires sont probablement mal orthographiées ou semblent étranges. Utilisez donc un moteur de recherche pour trouver tous les noms que vous ne connaissez pas. S’il y a à peu près des entrées dans le registre de votre ordinateur qui sont spécifiques aux logiciels malveillants, vous pouvez les supprimer plusieurs fois en cliquant avec le bouton droit sur l’entrée et en choisissant Supprimer.

En fin de compte, PERFORMANCE_DATA est une clé qui n’apparaît pas dans le registre d’un éditeur spécifique, bien que des programmes alternatifs soient plus susceptibles de permettre aux téléspectateurs de lire ainsi que utilise le. Il s’agit clairement d’un chef explicite pour fournir un retour via les utilitaires appropriés et en plus/ou le noyau NT.

Dans ce type de clés se trouvent de nombreuses sous-clés dont tout le monde peut dériver. Des informations alternatives sont stockées dans des clés de registre d’ordinateur personnel et les informations sont présentées sous forme de valeurs de registre d’ordinateur. Les cinq pénalités standard les plus couramment utilisées ci-dessus ont également des alias ou des abréviations familières. Abréviations Ce sont presque les suivantes, répertoriées dans le même ordre dans lequel leurs clés ont été supposées : HKCR, HKCU, HKLM, HKU et HKCC.

Clés de registre pour comprendre les ordinateurs

Dans un cas rare d’installation très imprudente avec désinstallation de logiciels, vous pouvez trouver qu’il faut modifier le registre et modifier ou effacer les paramètres de registre correspondants. Cependant, les utilisateurs de PC dépourvus d’une connaissance approfondie de la maintenance de Windows ne doivent pas s’efforcer de modifier le registre sans supervision professionnelle. La plupart des scénarios peuvent être résolus en réinstallant les plates-formes respectives. En raison de son vaste En raison de cette nature et du fait que la modification du registre principal remplace diverses mesures de sécurité, la modification de ce registre peut causer des dommages irréparables à un ordinateur récent, y compris le système d’exploitation et donc chacun des programmes installés.

Cependant, un bon aperçu de ce que le registre et de ses clés réelles implémentent, et de leur structure, peut fournir des informations utiles même pour un PC paresseux de temps en temps. Les options en ligne courantes similaires aux faux « nettoyeurs de registre » qui prétendent améliorer la présentation de votre ordinateur en supprimant les listes de registre indésirables sont immédiatement considérées comme fausses par la plupart des familles qui se rendent compte que de simples informations écrites stockées dans certaines clés de registre sont probables, pas indésirables, en particulier pour PC modernes.

Recommandé

Votre PC est-il lent ? Avez-vous des problèmes pour démarrer Windows ? Ne désespérez pas ! Fortect est la solution pour vous. Cet outil puissant et facile à utiliser diagnostiquera et réparera votre PC, augmentant les performances du système, optimisant la mémoire et améliorant la sécurité dans le processus. Alors n'attendez pas - téléchargez Fortect dès aujourd'hui !

De nombreux types de logiciels malveillants modifient également le registre à chaque installation individuelle et désactivent les fonctions de sécurité. Ce dernier est souvent associé à la définition de valeurs binaires simples, qui à leur tour sont les plus susceptibles d’être réactivées sans aucun travail des deux. Exemple : pour un cheval de Troie de porte dérobée, une valeur de chaîne supplémentaire spécifique pour la clé entière doit être incrémentée pour de nombreuses exceptions du pare-feu Windows.

Comment supprimer les clés d’exécution malveillantes du registre ?

Étant donné que les rootkits aident à masquer et masquer les données d’enregistrement dans le registre Windows ou dans la liste blanche, il est préférable de mettre en œuvre un package de solution anti-malware professionnel pour nettoyer votre système, réparer les fichiers dangereux et exécuter des fichiers malveillants. Supprimez les clés en plus des services associés du registre Windows.

Bien qu’il ne soit généralement pas nécessaire de modifier le registre, la compréhension des clés de registre et d’autres composants offre une protection avancée contre les logiciels malveillants et votre propre hôte d’usurpation d’identité. En fin de compte, l’auto-éducation est certainement tout aussi importante pour la sécurité du PC qu’une protection adéquate. Logiciel.

Accélérez votre PC dès aujourd'hui avec ce téléchargement facile à utiliser.

Les clés de registre peuvent-elles être nuisibles ?

Pourquoi les fichiers REG peuvent être dangereux Par exemple, toute la famille peut écrire la sienne avec un ancien fichier de données REG pour effectuer rapidement vos modifications les plus appréciées sur n’importe quel nouveau PC Windows. Cependant, en général, le fichier REG peut également détecter de mauvaises choses. Il peut n ° 1 gâcher divers paramètres ou peut-être supprimer des parties du registre Windows avec le démarrage.

Comment trouver des logiciels malveillants dans mon registre ?

Appuyez sur Win + R pour vous assurer d’ouvrir Exécuter.Tapez regedit et appuyez sur Entrée pour ouvrir l’Éditeur du Registre.Il est temps d’aller qui peut HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion.Faites défiler vers le bas et recherchez les fichiers qui démarrent avec Run.

Comment surveiller les clés de registre ?

Lancez l’Observateur d’événements et accédez au marché dans Observateur d’événements> Journaux Windows> Sécurité. Vous devriez découvrir les événements « Réussite de l’audit » enregistrant la date et les jours de vos optimisations. En cliquant sur chacun, vous pourrez afficher le nom de la clé de registre à laquelle vous avez accédé et un processus de confiance pour l’ajuster.

Quelles sont les 5 clés d’ordinateur portable ou d’ordinateur ?

Sur la plupart des versions de Microsoft Windows, les clés suivantes se trouvent dans le registre : HKEY_CLASSES_ROOT (HKCR), HKEY_CURRENT_USER (HKCU), HKEY_LOCAL_MACHINE (HKLM), HKEY_USERS (HKU) et HKEY_CURRENT_CONFIG.

Les clés de registre peuvent-elles être nuisibles ?

Pourquoi les fichiers REG peuvent être dangereux Par exemple, les utilisateurs peuvent créer une version de votre propre programme REG pour effectuer soudainement vos modifications préférées sur votre propre nouveau PC Windows. Cependant, le fichier REG a également la capacité d’effectuer certaines fonctions importantes. Il peut bouleverser diverses configurations ou supprimer des parties du propre registre de Windows au démarrage.

Spyware In Registry Keys

Spyware Em Chaves De Registro

Spyware In Registersleutels

Spionprogram I Registernycklar

Software Espia En Claves De Registro

Shpionskoe Po V Razdelah Reestra

Spyware In Registrierungsschlusseln

레지스트리 키의 스파이웨어

Spyware Nelle Chiavi Di Registro

Oprogramowanie Szpiegujace W Kluczach Rejestru