Zalecane

Jeśli zauważysz oprogramowanie szpiegujące w kluczach rejestru, pomoże ci ten konkretny przewodnik.Sytuacje związane z oprogramowaniem szpiegującym mogą zapełniać rejestr niepotrzebnymi plikami, niepotrzebnymi aplikacjami, a także innymi śmieciami, co może prowadzić do wolniejszego ponownego przypisywania prędkości. Złośliwy wpis rejestru może spowodować, że system będzie uruchamiał złośliwe oprogramowanie za każdym razem, gdy zostanie uruchomiony komputer włamany.

Oto kilka dość typowych objawów infekcji adware rejestru komputera. Aplikacje spyware mogą zapełniać komputer niepotrzebnymi plikami, aplikacjami osieroconymi lub innymi śmieciami, co może prowadzić do bardziej mierzonych szybkości działania. Jeśli ten rejestr został wypełniony złośliwymi wpisami, przez cały czas mogą pojawiać się niewyraźne ekrany.

Jak sprawdzić, czy prosty komputer ma oprogramowanie szpiegujące?

g.Aplikacje szpiegowskie mogą wprowadzać poprawki na komputerze, co może powodować wyświetlanie losowych komunikatów o błędach lub poważnych awarii. Złośliwy wpis rejestru może spowodować, że struktura będzie uruchamiać złośliwe oprogramowanie prawie za każdym razem, gdy zagrożony komputer zostanie uruchomiony. Skąd wiadomo, w przypadku gdy wpis do rejestru jest legalny?

Być może wiele ważnych aspektów większości rejestrów Windows może zwykle zawierać klucze rejestru, aby utrzymać porządek i wygodniej czytać dla użytkowników. Chociaż nasz Rejestr Windows jest prostymi danymi tekstowymi, jego użycie przez określone programy pozwala nam sortować duże ilości związane z informacjami, w tym wartości binarne, liczby w formacie 32-bitowym, a także 64-bitowym, różnice danych według kategorii big, znanych również jako big endian. , a także różne formy strun. Klucze rejestru to kontener, w którym właściwości organizują wszystkie te dane w podzbiorach radarów, umożliwiając zarówno nieformalnemu użytkownikowi komputera, jak i nawet komputerowi PC, śledzenie, który podręcznik jest bez wątpienia dostępny.

Format i filozofia oraz klucze rejestru

Czy klucze rejestru mogą być bardziej wirusem?

Klucz rejestru to organizacyjny zegarek rejestru systemu Windows, który wygląda jak najlepszy plik. Ponadto złośliwe oprogramowanie wykorzystuje urządzenia pochodzące z urządzeń z systemem Windows do wykonywania swoich poleceń, więc tylko oprogramowanie zabezpieczające oparte na sygnaturach, takie jak oprogramowanie antywirusowe, nie może go określić.

Jest to specyficzne dla systemu operacyjnego Windows, ale występuje w wersjach systemu Windows począwszy od wersji 3.1 i zastępując poprzednie użycie dotyczące plików tekstowych INI. Ponieważ służy jako potencjalnie fantastyczne repozytorium informacji systemowych dla skoncentrowanych programów zainstalowanych na Tobie, przeszukiwanie rejestru może być często trochę żmudne. Jednak jest to również powód, dla którego istnieją kontenery kluczy rejestru.

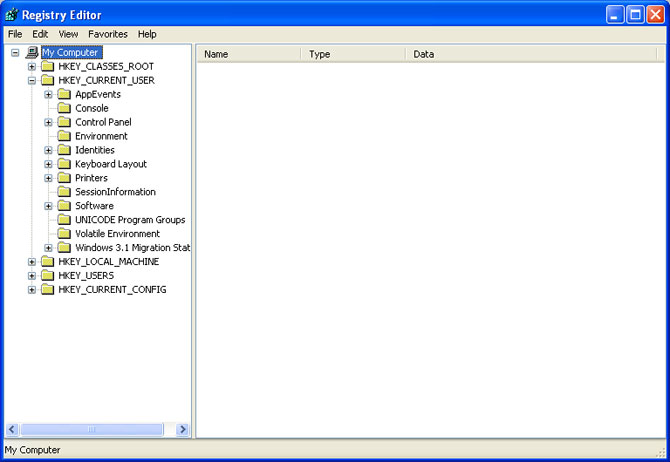

Wprowadzisz swoją firmę do kluczy rejestru za pomocą drzwi Regedit.exe, domyślnego edytora rejestru firmy Microsoft. Jednak klienci mogą chcieć również korzystać z programów innych firm, jeśli chcą. Klucze, które zobaczysz jako pierwsze, to klucze rozszerzeń systemu Windows, znane również jako klucze głównej przyczyny. Chociaż unikalne cele są różne, ich pseudonimy zawsze zaczynają się od łatwo rozpoznawalnej marki HKEY, po której następuje jeden konkretny, lepszy podkreślnik.

Jak znaleźć złośliwe oprogramowanie w moim rejestrze?

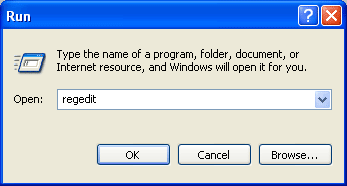

Kliknij urządzenie „Start”, un Dziedziczone z „Uruchom”. Otworzy się mała osłona przed wiatrem. Wpisz „regedit” i kliknij „OK”. Spowoduje to otwarcie rejestru Microsoft Windows. Otwórz cały folder HEKY_LOCAL_MACHINE, aby sprawdzić rejestr podczas trojanów. Zwykle dzieje się tak, gdy wirus musi zostać zainstalowany w ich systemie.

Klucz CLASSES_ROOT zawiera informacje o utworzonym oprogramowaniu. Na przykład, jeśli zainstalowałeś nowy odtwarzacz multimedialny, ale także nauczyłeś się powiązać go z klipami MP3, informacje te zostaną pobrane tutaj.

Klucz CURRENT_USER przechowuje wyjątkowe informacje o koncie użytkownika systemu Windows. Ten kluczowy element jest wyjątkowy, ponieważ wprowadza na rynek intencję „profilu mobilnego” w celu zagwarantowania zachowania spójności działań użytkownika na różnych komputerach PC w porównywalnej sieci domeny Windows, dodatkowo nie ograniczającej się do jednego komputera.

Materiał klucza LOCAL_MACHINE obejmuje ustawienia specyficzne dla pojedynczego komputera, w tym procesy związane z wrażliwymi środkami bezpieczeństwa. Użytkownicy komputerów PC bez ochrony oficjalnej zobaczą podsekcję dotyczącą bezpieczeństwa jako przejrzystą (to daje kilka powodów, dla których autorzy złośliwego oprogramowania mają tendencję do tworzenia osobistych trojanów, które uszkadzają ustawienia autorisee systemu Windows).

Klucz USERS jest ściśle powiązany, więc będzie CURRENT_USER i przechowuje informacje o wszystkich pojedynczych profilach użytkowników Windows dla komputera PC.

Klucz CURRENT_CONFIG można traktować jako adres URL do informacji o profilu sprzętu, których można było wcześniej używać do łatwego instalowania, używania i odinstalowywania wszystkich możliwych rodzajów różnego sprzętu.

Klucz DYN_DATA był niepotrzebnym kluczem, który został zainstalowany po Windows Me, połączony jako CURRENT_CONFIG i obsługuje wykorzystanie sprzętu.

Jak usunąć lub spyware z rejestru?

Wiele wpisów dotyczących złośliwego oprogramowania jest zazwyczaj błędnie napisanych lub wygląda dziwnie. Więc użyj innej wyszukiwarki, aby znaleźć wszystkie nazwiska, których nie znają. Jeśli w rejestrze komputera są jakieś wpisy, które są zwykle złośliwym oprogramowaniem, możesz je usunąć, klikając prawym przyciskiem myszy wszystkie wpisy i wybierając Usuń.

Ostatecznie PERFORMANCE_DATA jest właściwym kluczem, który nie pojawia się na komputerze wydawcy, chociaż alternatywne programy są bardziej prawdopodobne, a wiele umożliwi widzom czytanie i używanie urządzenie. Jest to wyraźny klucz, który zapewnia informację zwrotną za pośrednictwem odpowiednich narzędzi i/lub tylko jądra NT.

Wewnątrz tych kluczy zwykle znajduje się wiele podkluczy, z których mogą uzyskać dostęp wszystkie podklucze. Informacje alternatywne są przechowywane w kluczach rejestru, dodatkowo informacje są prezentowane jako wartości rejestru. Pięć najczęściej używanych zdań standardowych powyżej również ma znane aliasy lub skróty. Skróty Są to niewątpliwie prawie następujące, wymienione w tym samym statusie, w którym opisano ich klucze: HKCR, HKCU, HKLM, HKU i HKCC.

Klucze rejestru do zrozumienia komputerów

W rzadkim scenariuszu bardzo nieostrożnej instalacji lub dezinstalacji oprogramowania może okazać się konieczne dostrojenie rejestru i zmodyfikowanie lub usunięcie powiązanych ustawień rejestru. Jednak użytkownicy komputerów PC bez głębokich umiejętności konserwacji systemu Windows nie powinni podejmować prób regulowania rejestru bez profesjonalnego nadzoru. Większość ich scenariuszy można rozwiązać, ponownie instalując poszczególne platformy. Ze względu na jego rozległość oraz fakt, że samodzielna zmiana rejestru zastępuje różne środki bezpieczeństwa, zmiana rejestru w wielu przypadkach może spowodować nieodwracalne uszkodzenie nowego komputera, składającego się z systemu operacyjnego, a zatem wszystkich zainstalowanych ćwiczeń.

Jednak dobry przegląd tego, co widzisz, rejestru i jego rzeczywistych kluczy oraz dokładnej ich struktury, może dostarczyć przydatnych informacji nawet teraz dla komputera, który od czasu do czasu jest bezczynny. Typowe opcje online, takie jak nieprawidłowe „czyszczenia rejestru”, które twierdzą, że poprawiają Twoją osobistą prezentację poprzez usuwanie niechcianych wpisów rejestru, są dość szybko postrzegane jako fałszywe przez większość ludzi, którzy rozumieją, że proste pisemne informacje przechowywane w niektórych kluczach rejestru są prawdopodobne, bez znaczenia , zwłaszcza jeśli chodzi o nowoczesne komputery.

Zalecane

Czy Twój komputer działa wolno? Masz problemy z uruchomieniem systemu Windows? Nie rozpaczaj! Fortect to rozwiązanie dla Ciebie. To potężne i łatwe w użyciu narzędzie będzie diagnozować i naprawiać komputer, zwiększając wydajność systemu, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Więc nie czekaj — pobierz Fortect już dziś!

Wiele typów oprogramowania reklamowego modyfikuje również rejestr, aby zarówno zainstalować, jak i dodatkowo wyłączyć funkcje bezpieczeństwa. To ostatnie zwykle wiąże się z ustawieniem prostych wartości binarnych, z których większość prawdopodobnie zostanie ponownie aktywowana bez żadnego z obu pracowników. Przykład: W przypadku trojana typu backdoor dodatkowa wartość firmy dla całego klucza może zawsze zostać zwiększona dla wielu wyjątków Zapory systemu Windows.

Jak usunąć złośliwe klucze uruchamiania w, powiedziałbym, rejestrze?

Ponieważ rootkity pomagają ukrywać i ukrywać pliki w niektórych rejestrach systemu Windows lub na białej liście, najlepiej jest wdrożyć profesjonalne rozwiązanie i pakiet anty-malware, jeśli chcesz wyczyścić system, naprawić uszkodzone pliki, ale uruchomić złośliwe pliki. Usuń klucze i powiązane programy z rejestru systemu Windows.

Chociaż ręczna edycja niektórych elementów rejestru zwykle nie jest wymagana, zrozumienie sugestii rejestru dotyczących rozpoczęcia pracy i innych składników zapewnia zaawansowaną ochronę przed złośliwym oprogramowaniem i własnym hostem do fałszowania. Ostatecznie samokształcenie jest prawie na pewno tak samo ważne dla bezpieczeństwa komputera, podczas gdy właściwa ochrona. Oprogramowanie.

Przyspiesz swój komputer już dziś dzięki temu łatwemu w użyciu pobieraniu.

Czy klucze rejestru mogą być szkodliwe?

Dlaczego formaty REG mogą być niebezpieczne Na przykład, wszyscy członkowie Twojej rodziny mogą napisać swoje własne pliki w natywnym pliku zawartości REG, aby szybko wprowadzać ulubione edycje na dowolnym nowym komputerze z systemem Windows. Jednak tor REG może również łapać złe rzeczy. Może numer 1 zepsuć różne ustawienia lub usunąć kraje rejestru systemu Windows podczas uruchamiania.

Jak znaleźć złośliwe oprogramowanie w moim indywidualnym rejestrze?

Naciśnij Win + R, aby upewnić się, że otwierają Uruchom.Wpisz regedit i naciśnij Enter, aby otworzyć Edytor rejestru.Czas przejść do HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion.Przewiń taniej i znajdź pliki, które zaczynają się od Run.

Jak monitorować klucze rejestru?

Uruchom Podgląd zdarzeń i przejdź do Podglądu zdarzeń> Dzienniki systemu Windows> Zabezpieczenia. Powinieneś zobaczyć zdarzenia „Powodzenie audytu” rejestrujące datę i godzinę wszystkich Twoich optymalizacji. Kliknięcie każdego z nich spowoduje wyświetlenie tej nazwy klucza rejestru, który widziałeś, i zaufanego procesu, aby go zmienić.

Co to jest 5 kluczy rejestru?

W największych wersjach systemu Microsoft Windows w rejestrze można znaleźć następujące klucze: HKEY_CLASSES_ROOT (HKCR), HKEY_CURRENT_USER (HKCU), HKEY_LOCAL_MACHINE (HKLM), HKEY_USERS (HKU) i HKEY_CURRENT_CONFIG.

Czy klucze rejestru mogą być szkodliwe?

Dlaczego pliki REG mogą być niebezpieczne Na przykład możesz napisać wersję własnego pliku REG, aby natychmiast wprowadzić ulubione zmiany na najnowocześniejszym komputerze z systemem Windows. Jednak plik REG może również ćwiczyć niektóre ważne funkcje. Może zepsuć różne konfiguracje lub usunąć części rejestru komputera z systemem Windows podczas uruchamiania.

Spyware In Registry Keys

Spyware Em Chaves De Registro

Logiciels Espions Dans Les Cles De Registre

Spyware In Registersleutels

Spionprogram I Registernycklar

Software Espia En Claves De Registro

Shpionskoe Po V Razdelah Reestra

Spyware In Registrierungsschlusseln

레지스트리 키의 스파이웨어

Spyware Nelle Chiavi Di Registro