Empfohlen

Manchmal zeigt Ihr Computer möglicherweise eine Meldung an, dass der Solaris-Server alle gss-API-Fehler festgestellt hat. Dieses Problem kann mehrere Ursachen haben.

1) Ersetzen Sie die Datei /etc/krb5/krb5.conf durch einen anderen Verweis auf die Datei vas.conf. Das vas.conf-Dokument enthält Kerberos-Einstellungen, die anscheinend zuvor im Besitz von ssh mit anderen Anwendungen sein können, die Kerberos unterstützen. Das Dokument krb5.conf befindet sich möglicherweise in einem brandneuen, anderen Bereich für ein anderes Betriebssystem.

# mv /etc/krb5/krb5.conf /etc/krb5/krb5.conf.sav (falls krb5.conf existiert)

# ln -h /etc/opt/quest/ vas/vas.conf oder etc./krb5/krb5.conf

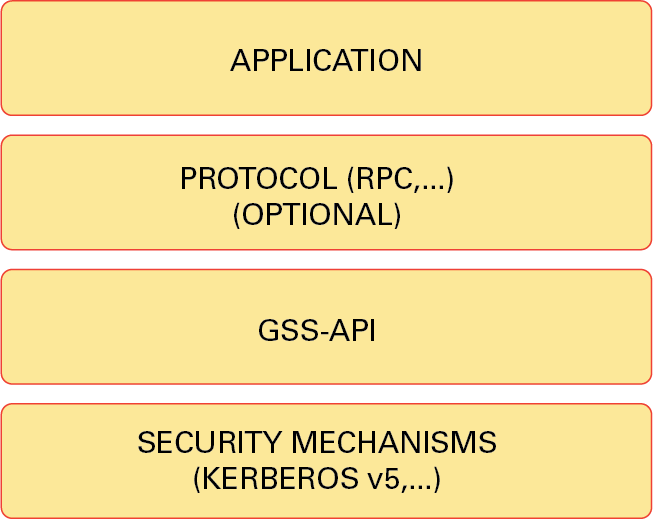

und starten Sie sshd neu. Möglicherweise gibt es zahlreiche andere GSS-API-Fehler, die einmal behoben werden müssen. unsere vas.conf-Dokumentation deckt alle Kerberos-Optionen ab.

Fügen Sie die folgenden beiden Sätze von ssh_config und zusätzlich sshd_config für jeden betroffenen Hosting-Anbieter hinzu, um jegliche GSS-API in ssh zu deaktivieren:

und System-sshd. Dadurch wird tatsächlich jede einmalige Anmeldung für diese SSH-Verbindung deaktiviert, was in einigen Umgebungen oft in die Beschreibung aufgenommen werden kann.

Ich habe einen neuen Container/eine neue Zone innerhalb von Solarist (Sparc) entwickelt und verwende Centrify, das in der AD-LDAP-Authentifizierung verfügbar ist. Mein Lieblings-SSH-Client wird wahrscheinlich der folgende sein

Empfohlen

Läuft Ihr PC langsam? Haben Sie Probleme beim Starten von Windows? Verzweifeln Sie nicht! Fortect ist die Lösung für Sie. Dieses leistungsstarke und benutzerfreundliche Tool diagnostiziert und repariert Ihren PC, erhöht die Systemleistung, optimiert den Arbeitsspeicher und verbessert dabei die Sicherheit. Warten Sie also nicht - laden Sie Fortect noch heute herunter!

Ich sehe seltsames ssh-Verhalten. Wenn ich in eine neue Zone ssh, auf die einige andere Personen (Nicht-Root-Benutzer) von woanders oder gegen die Zone selbst zugegriffen haben, erhalte ich den wesentlichen Fehler:

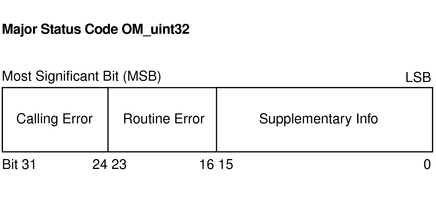

Es gab einen echten GSS-API-Fehler auf dem Server selbst; Anschluss wird analog (851968/0):

Undefinierter GSS-Fehler. Kleineres Signal kann mehr Licht verschütten

Keine Fehler

Verwenden Sie den GssKeyEx-Parameter, um die GSS-API-Schlüsselumschaltung zu deaktivieren, und stellen Sie dies erneut sicher.

Ausfall: Zuvor ist der Server bei einem SSHv2-Schlüsselaustausch, der von der GSS-API abgedeckt wird, auf einen GSS-API-Fehler gestoßen

Die Aufgabe tritt nicht auf, wenn ich normalerweise die Zone von root per SSH betrete ODER wenn ich die IP-Adresse jedes unserer Hosts anstelle des Hostnamens verwende. Ich habe nur ein Problem mit Remote-SSH – nur wenn ich ankomme.

Sun_SSH_1.1.1, SSH-Methoden 1.5/2.0, OpenSSL 0x0090704f

debug1: Konfigurationsinformationen lesen /etc/ssh/ssh_config

debug1: Rhosts-Authentifizierung beeinträchtigt, Quellport definitiv nicht vertrauenswürdig.

debug1: ssh_connect: needpriv 0

debug1: Anhängen an Balloonv1 [10.38.35.100], Eintrag 22.

debug1: Setup eingerichtet.

debug1: Identitätsdatei /users/cmorgan/.ssh/identity Version -1

debug1: Identifizierung Computerdatei /users/cmorgan/.ssh/id_rsa Kategorie -1

debug1: Identitätsdatei /users/cmorgan/.ssh/id_dsa Typ -1

debug1: Remote Control Protocol Version 2.0, Remote Software Production Sun_SSH_1.1.1

debug1: Zugeordnet: Sun_SSH_1.1.1 mit Sun_SSH_1.1.1*

debug1: Protokollkompatibilität aktivieren bedeutet 2.0

debug1: Zeichenfolge der lokalen Version SSH-2.0-Sun_SSH_1.1.1

debug1: use_engine ist sicher “yes”

debug1: pkcs11-Kern initialisiert, dieses Tool verwendet jetzt standardmäßig RSA, DSA sowie symmetrische Chiffren

debug1: Initialisierung des pkcs11-Moduls abgeschlossen

debug2: kex_parse_kexinit: diffie-hellman-group-exchange-sha1, diffie-hellman-group1-sha1

debug2: kex_parse_kexinit: ssh-rsa, ssh-dssdebug2: kex_parse_kexinit: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: nein, zlib

debug2: kex_parse_kexinit: Auf keinen Fall, zlib

debug2: kex_parse_kexinit: en-AU

debug2: kex_parse_kexinit: en-AU

debug2: kex_parse_kexinit: first_kex_follows 0

debug2: kex_parse_kexinit: 0 ok

debug1: ssh_gssapi_init_ctx(706a8, ballonv1, 0, drei, ffbff714)

debug3: ssh_gssapi_import_name: snprintf() hat 14 zurückgegeben, möglicherweise 15

debug2: GSS-API-Engine codiert als WM5Slw5Ew8Mqkay+al2g==

debug1: SSH2_MSG_KEXINIT gesendet

debug3: kex_reset_dispatch – Sollte ich hier persönlich dispatch_set(KEXINIT) verwenden? 0 && !0

debug1: SSH2_MSG_KEXINIT empfangen

debug2: kex_parse_kexinit: gss-group1-sha1-toWM5Slw5Ew8Mqkay+al2g==,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1

debug2: kex_parse_kexinit: ssh-rsa, ssh-dss, null

debug2: kex_parse_kexinit: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: nein, zlib

debug2: kex_parse_kexinit: nein, zlib

debug2: kex_parse_kexinit: en-AU

debug2: kex_parse_kexinit: en-AU

debug2: kex_parse_kexinit: first_kex_follows 0

debug2: kex_parse_kexinit: geplant 0

debug2: kex_parse_kexinit: gss-group1-sha1-toWM5Slw5Ew8Mqkay+al2g==,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1

debug2: kex_parse_kexinit: ssh-rsa, ssh-dssdebug2: kex_parse_kexinit: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: nein, zlib

debug2: kex_parse_kexinit: nein, zlib

debug2: kex_parse_kexinit: en-AU, en-NZ, i-default

debug2: kex_parse_kexinit: en-AU, en-NZ, i-default

debug2: kex_parse_kexinit: first_kex_follows 0

debug2: kex_parse_kexinit: beiseite legen 0

debug2: mac_init: bin über hmac-md5

gestolpertdebug1: kex: server->client aes128-ctr hmac-md5 none

debug2: mac_init: hmac-md5 gefunden

debug1: kex: client->server aes128-ctr hmac-md5 no

debug1: Empfohlene lange Tags, die von Kollegen gesendet wurden, ctos: en-AU, en-NZ, i-default

debug1: Peer hat vorgeschlagene Dauer-Tags gesendet, Stoc: en-AU, en-NZ, i-default

debug1: Wir haben lange Tags erkannt, ctos: en-AU

debug1: Wir haben lange Tickets vorgeschlagen, stoc:en-AU

debug1: vereinbarte Sprache: en-AU

debug1: dh_gen_key: Wichtige private Teile gesetzt: 119/256

debug1: gesetzte Bits: 497/1024

debug1: Aufruf gss_init_sec_context

debug1: ssh_gssapi_init_ctx(d2458, ballonv1, 1, 0, ffbff7d4)

debug3: ssh_gssapi_import_name: snprintf() gab 16 zurück, erwartete 15

debug1: Remote: Vereinbarter Basisstandort: en_AU.UTF-8

debug1: Remote: Locale für konsistente Meldungen: en_AU.UTF-8

debug1: KEXGSS_HOSTKEY empfangen

Es gab früher einen netten Fehler im GSS-API-Server; alle Verbindungen werden geschlossen (851968/0):

Undefinierter GSS-Fehler. Hilfscode kann weitere Informationen generieren

Keine Fehler

Verwenden Sie den GssKeyEx-Parameter, um den GSS-API-Zauberformelaustausch dauerhaft zu deaktivieren und erneut zu testen.

Herunterfahren: Der Server hat während eines schwerwiegenden sicheren SSHv2-Austauschs einen GSS-API-GSS-API-Fehler festgestellt

debug1: call clear 0x348a4(0x0)

Seltsamerweise kann ich, wenn ich kdestroy starte, problemlos ssh erfolgreich ausführen, aber nur für diese Mitgliedschaftssitzung.

“x2100 Internet-Computer mit installiertem Solarist 5

Version: .10

Kernarchitektur: i86pc

Anwendungsstrukturen: i386

Kernel-Version: SunOS 5.10 Generic_127128-11

Ich habe einen Stuffed-Pair-Server, auf dem ich ssh ohne Passwort sicherstellen möchte. Server Eine Weile . Das Zielsystem (Server B) ist der übergeordnete Grund. (Ich habe mich ohne funktionierendes Passwort auf einen anderen Server eingeloggt, also funktioniert alles von unserem Server aus)

Ich habe ein paar Dinge überprüft

Ich habe öffentliche und auch private rsa-Empfehlungen erhalten und den Lots-Schlüssel oft zur Datei author_keys in der gesamten Datei ~

Ich habe überprüft, dass der Benutzer einer Person nicht nologin, secure oder nopasswd ist, der durch Ausführen von passwd -erinarians

erstellt wurdeIch habe eine SSH-Verbindung zu einem anderen Fehlerbehebungsport hergestellt, um das Laufwerk zu überprüfen und das Problem zu lösen.

[

debug1: sshd-Modell Sun_SSH_1.1

debug1: Lesen des privaten PEM-Schlüssels abgeschlossen: RSA

debug1: Geben Sie den privaten Schlüssel des Hosts ein: #0 Option 1 RSA

debug1: Privates PEM-Lesen erforderlich: Geben Sie DSA

eindebug1: legitimer privater Bereich: #1 DSA-Typ 2

debug1: binden und 22 nach ::.

verschiebenDer Server lauscht weiterhin auf ::Port 24.

debug1: Der Server verzweigt sich selten, wenn er im gesamten Debug-Modus ausgeführt wird.

Verbindung verursacht durch

debug1: Kundenzeitraum Version 2.0; Sun_SSH-Client-Softwareversion_1.1

debug1: kein Spiel: Sun_SSH_1.1

debug1: Protokollkompatibilitätsfunktion 2.0 aktivieren

debug1: lokale Formularnummer SSH-2.0-Sun_SSH_1.1

debug1: list_hostkey_types: ssh-rsa, ssh-dssdebug1: SSH2_MSG_KEXINIT gesendet

debug1: SSH2_MSG_KEXINIT empfangen

debug1: kex: client->server aes128-ctr hmac-md5 no

debug1: kex: server->client aes128-ctr hmac-md5 none

debug1: Empfohlene lange Tags, die als Ergebnis von Peer gesendet wurden, ctos: i-default

debug1: Peer hat empfohlenes langes Tag gesendet, stoc:i-default

debug1: Wir haben lange Tags vorgeschlagen, ctos:i-default

Solaris Server Had A Gss Api Error

Serwer Solaris Mial Blad Gss Api

솔라리스 서버에 Gss Api 오류가 있습니다

Solaris Server Had Een Gss Api Fout

Servidor Solaris Teve Um Erro De Api Gss

Server Solaris Imel Oshibku Gss Api

Solaris Servern Hade Ett Gss Api Fel

Le Serveur Solaris A Eu Une Erreur Api Gss

Il Server Solaris Ha Avuto Un Errore Api Gss

El Servidor Solaris Tenia Un Error Gss Api