Recommandé

Parfois, votre ordinateur peut afficher un message fiable indiquant que le serveur Solaris a rencontré une nouvelle erreur d’API gss. Ce problème peut avoir plusieurs causes.

1) Remplacez le fichier /etc/krb5/krb5.conf par une sorte de référence au fichier vas.conf. L’enregistrement vas.conf contient des paramètres kerberos, qui peuvent apparemment être consommés par ssh avec d’autres applications qui aident et prennent en charge kerberos. Le document krb5.conf peut se trouver dans pratiquement n’importe quelle zone différente pour un système d’exploitation différent.

# mv /etc/krb5/krb5.conf /etc/krb5/krb5.conf.sav (si krb5.conf existe)

# ln -h /etc/opt/quest/ vas/vas.conf par etc./krb5/krb5.conf

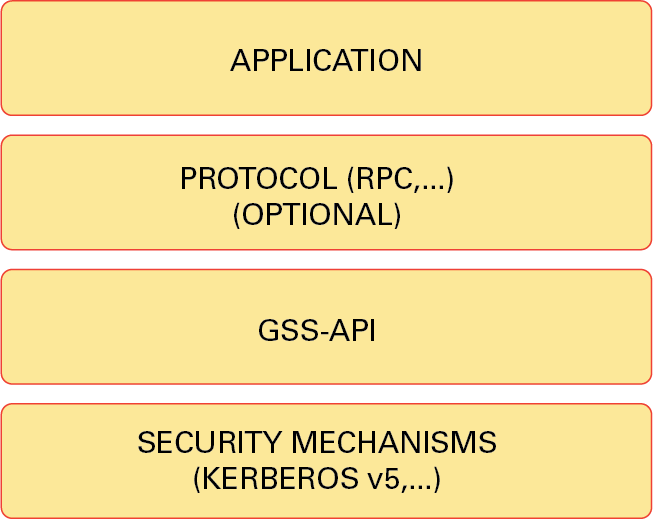

et redémarrez sshd. Il peut y avoir d’autres bogues GSS-API qui doivent être corrigés pour bien. notre documentation vas.conf couvre toutes les options Kerberos.

Ajoutez les deux ensembles suivants de ssh_config en plus de sshd_config pour chaque fournisseur d’hébergement concerné afin de désactiver l’API GSS d’une personne dans ssh :

et sshd système. Cela désactivera parfois toute utilisation de l’authentification unique pour cette connexion SSH, qui peut souvent être prise en compte dans certains environnements.

J’ai développé un nouveau conteneur/zone avec Solarist (Sparc) et j’utilise Centrify disponible pour l’authentification AD LDAP. Mon client ssh préféré est certainement le suivant

Recommandé

Votre PC est-il lent ? Avez-vous des problèmes pour démarrer Windows ? Ne désespérez pas ! Fortect est la solution pour vous. Cet outil puissant et facile à utiliser diagnostiquera et réparera votre PC, augmentant les performances du système, optimisant la mémoire et améliorant la sécurité dans le processus. Alors n'attendez pas - téléchargez Fortect dès aujourd'hui !

Je vois un comportement ssh étrange. Lorsque je me connecte en ssh à une nouvelle zone à laquelle de nouvelles personnes (utilisateurs non root) ont accédé depuis un autre endroit ou y compris la zone elle-même, j’obtiens l’erreur de blocage :

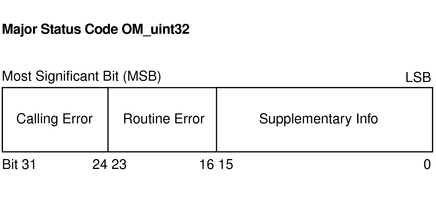

Il y avait une vraie erreur GSS-API sur tout le serveur ; la connexion devient analogique (851968/0) :

Erreur GSS non définie. Des directives mineures peuvent apporter plus de lumière

Aucune erreur

Utilisez le paramètre GssKeyEx pour désactiver à nouveau la commutation et l’effort de clé GSS-API.

Panne : Auparavant, le serveur rencontrait une erreur GSS-API lors d’un échange de clés SSHv2 couvert par GSS-API

La circonstance ne se produit pas lorsque je me connecte en SSH à cette zone à partir de la racine, OU lorsque j’utilise souvent l’adresse IP de l’hôte au lieu du nom d’hôte. J’ai juste un problème avec le SSH distant – seulement quand j’arrive.

Sun_SSH_1.1.1, méthodes SSH 1.5/2.0, OpenSSL 0x0090704f

debug1 : informations de lecture de configuration /etc/ssh/ssh_config

debug1 : équipement d’authentification Rhosts, le port source n’est définitivement pas fiable.

debug1 : ssh_connect : needpriv 0

debug1 : liaison à Balloonv1 [10.38.35.100], entrée 22.

debug1 : lien réseau établi.

debug1 : fichier d’identité /users/cmorgan/.ssh/identity Version -1

debug1 : historique d’identification /users/cmorgan/.ssh/id_rsa catégorie -1

debug1 : fichier d’identité /users/cmorgan/.ssh/id_dsa type -1

debug1 : version 2.0 du protocole improbable, production de logiciels à distance Sun_SSH_1.1.1

debug1 : Mappé : Sun_SSH_1.1.1 avec Sun_SSH_1.1.1*

debug1 : activer le style de compatibilité de protocole 2.0

debug1 : chaîne de version locale SSH-2.0-Sun_SSH_1.1.1

debug1 : use_engine est-ce exact “oui”

debug1 : noyau pkcs11 initialisé, cet outil utilise désormais RSA, DSA ainsi que des chiffrements symétriques en raison de la valeur par défaut

debug1 : initialisation du module pkcs11 terminée

debug2 : kex_parse_kexinit : diffie-hellman-group-exchange-sha1, diffie-hellman-group1-sha1

debug2 : kex_parse_kexinit : ssh-rsa, ssh-dssdebug2 : kex_parse_kexinit : kex_parse_kexinit : aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2 : kex_parse_kexinit : aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

débogage2 : hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2 : kex_parse_kexinit : hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2 : kex_parse_kexinit : non, zlib

debug2 : kex_parse_kexinit : très peu, zlib

debug2 : kex_parse_kexinit : fr-AU

debug2 : kex_parse_kexinit : fr-AU

debug2 : kex_parse_kexinit : first_kex_follows 0

debug2 : kex_parse_kexinit : 0 ok

debug1 : ssh_gssapi_init_ctx(706a8, ballonv1, 0, trois, ffbff714)

debug3 : ssh_gssapi_import_name : snprintf() a renvoyé 14, éventuellement 15

debug2 : GSS-API codé automatiquement en tant que WM5Slw5Ew8Mqkay+al2g==

debug1 : SSH2_MSG_KEXINIT envoyé

debug3 : kex_reset_dispatch – Dois-je utiliser personnellement dispatch_set(KEXINIT) ici ? 0 && !0

debug1 : SSH2_MSG_KEXINIT reçu

debug2 : kex_parse_kexinit : gss-group1-sha1-toWM5Slw5Ew8Mqkay+al2g==,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1

debug2 : kex_parse_kexinit : ssh-rsa, ssh-dss, null

debug2 : kex_parse_kexinit : kex_parse_kexinit : aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2 : kex_parse_kexinit : aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

débogage2 : hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2 : kex_parse_kexinit : hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2 : kex_parse_kexinit : non, zlib

debug2 : kex_parse_kexinit : non, zlib

debug2 : kex_parse_kexinit : fr-AU

debug2 : kex_parse_kexinit : fr-AU

debug2 : kex_parse_kexinit : first_kex_follows 0

debug2 : kex_parse_kexinit : réservé 0

debug2 : kex_parse_kexinit : gss-group1-sha1-toWM5Slw5Ew8Mqkay+al2g==,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1

debug2 : kex_parse_kexinit : ssh-rsa, ssh-dssdebug2 : kex_parse_kexinit : kex_parse_kexinit : aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2 : kex_parse_kexinit : aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

débogage2 : hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2 : kex_parse_kexinit : hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2 : kex_parse_kexinit : non, zlib

debug2 : kex_parse_kexinit : non, zlib

debug2 : kex_parse_kexinit : en-AU, en-NZ, i-default

debug2 : kex_parse_kexinit : en-AU, en-NZ, i-default

debug2 : kex_parse_kexinit : first_kex_follows 0

debug2 : kex_parse_kexinit : 0 planifié

debug2 : mac_init : est tombé sur hmac-md5

debug1 : kex : serveur->client aes128-ctr hmac-md5 aucun

debug2 : mac_init : hmac-md5 trouvé

debug1 : kex : client->serveur aes128-ctr hmac-md5 non

debug1 : balises longues recommandées envoyées par des amis, ctos : en-AU, en-NZ, i-default

debug1 : le pair a envoyé des balises d’étendue suggérées, Stoc : en-AU, en-NZ, i-default

debug1 : nous connaissons bien les balises longues, ctos : en-AU

debug1 : Nous avons suggéré une balise longue, stoc:en-AU

debug1 : langue convenue : en-AU

debug1 : dh_gen_key : ensemble d’éléments privés importants : 119/256

debug1 : bits définis : 497/1024

debug1 : appeler gss_init_sec_context

debug1 : ssh_gssapi_init_ctx(d2458, ballonv1, 1, 0, ffbff7d4)

debug3 : ssh_gssapi_import_name : snprintf() a renvoyé vingt ans, attendu 15

debug1 : Distant : emplacement de base convenu : en_AU.UTF-8

debug1 : Distant : paramètres régionaux pour les messages cohérents : en_AU.UTF-8

debug1 : KEXGSS_HOSTKEY reçu

Il pourrait y avoir un joli bogue dans le serveur GSS-API ; toute la connexion sera fermée (851968/0) :

Erreur GSS non définie. Le code d’assistance peut générer plus d’informations

Aucune erreur

Utilisez le paramètre GssKeyEx pour désactiver définitivement et retester l’échange de bouton GSS-API.

Arrêt : le serveur a rencontré une erreur GSS-API GSS-API lors d’un échange sécurisé SSHv2 sérieux

debug1 : appel correct 0x348a4(0x0)

Curieusement, lorsque j’exécuterai kdestroy, je réussirai probablement ssh, mais uniquement pour cette session d’adhésion.

“Nœud x2100 avec Solarist 5 installé

Version : .10

Architecture centrale : i86pc

Demande de logement : i386

Version du noyau : SunOS 5.10 Generic_127128-11

J’ai un serveur de paire réel sur lequel je veux autoriser ssh sans mot de passe. Les serveurs A et même . Le système cible (serveur B) est la raison susmentionnée. (Je me suis connecté à un autre serveur sans mot de passe approprié, donc tout fonctionne bien à partir d’un serveur particulier)

J’ai vérifié quelques trucs

J’ai obtenu des recommandations rsa publiques et même privées et j’ai souvent ajouté la clé commune au fichier author_keys dans un nouveau fichier ~

J’ai vérifié qu’un utilisateur n’est pas nologin, secure ou nopasswd pour exécuter passwd -erinarians

Je me suis connecté en SSH à un port de dépannage contrasté pour vérifier le lecteur et découvrir le problème.

[

debug1 : variante sshd Sun_SSH_1.1

debug1 : lecture de la clé privée PEM terminée : RSA

debug1 : aboutit à la clé privée de l’hôte : #0 option 1 RSA

debug1 : lecture PEM privée requise : tapez DSA

debug1 : variété privée légitime : #1 DSA type 2

debug1 : lier et déplacer toute la journée et vers ::.

Le serveur continue d’écouter sur ::Port 24.

debug1 : le serveur bifurque rarement lorsqu’il tourne en mode débogage.

Connexion causée par

debug1 : opération complète du client version 2.0 ; Logiciel client Sun_SSH version_1.1

debug1 : pas d’ajustement : Sun_SSH_1.1

debug1 : activer la fonctionnalité de compatibilité de protocole 2.0

debug1 : numéro d’enregistrement local SSH-2.0-Sun_SSH_1.1

debug1 : list_hostkey_types : ssh-rsa, ssh-dssdebug1 : SSH2_MSG_KEXINIT envoyé

debug1 : SSH2_MSG_KEXINIT reçu

debug1 : kex : client->serveur aes128-ctr hmac-md5 non

debug1 : kex : serveur->client aes128-ctr hmac-md5 aucun

debug1 : balises longues recommandées envoyées avec peer, ctos : i-default

debug1 : balise longue recommandée envoyée par les pairs, stoc : i-default

debug1 : Nous avons suggéré des balises longues, ctos :i-default

Solaris Server Had A Gss Api Error

Der Solaris Server Hatte Einen Gss Api Fehler

Serwer Solaris Mial Blad Gss Api

솔라리스 서버에 Gss Api 오류가 있습니다

Solaris Server Had Een Gss Api Fout

Servidor Solaris Teve Um Erro De Api Gss

Server Solaris Imel Oshibku Gss Api

Solaris Servern Hade Ett Gss Api Fel

Il Server Solaris Ha Avuto Un Errore Api Gss

El Servidor Solaris Tenia Un Error Gss Api