Rekommenderas

Ibland kan din dator visa ett meddelande om att Solaris-servern stötte på ett gss API-fel. Detta problem kan ha flera orsaker.

1) Ersätt filen /etc/krb5/krb5.conf med valfri referens som kan vas.conf-filen. Vas.conf-filen producerade kerberos-inställningar, som tydligen kan användas via ssh med andra applikationer som stöder kerberos. Dokumentet krb5.conf kan finnas på en annan marknad för ett annat operativsystem.

# mv /etc/krb5/krb5.conf /etc/krb5/krb5.conf.sav (om krb5.conf finns)

# ln -h /etc/opt/quest/ vas/vas.conf kontra etc./krb5/krb5.conf

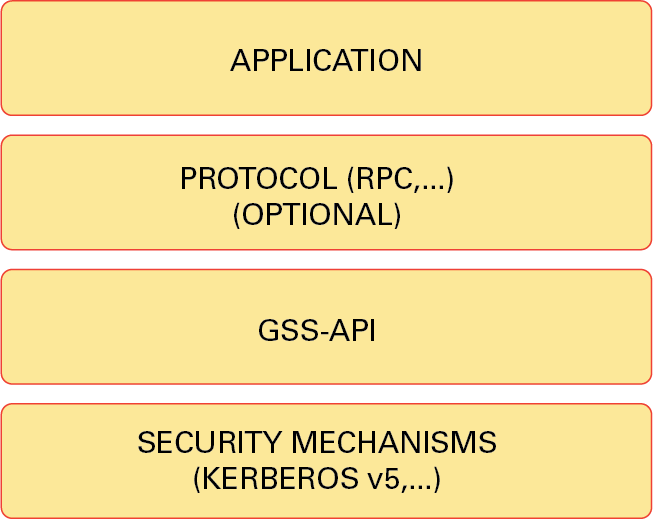

och starta om sshd. Det kan finnas andra GSS-API-fel som också måste åtgärdas. som involverar vår vas.conf-dokumentation täcker alla Kerberos-alternativ.

Lägg till de två föregående uppsättningarna av ssh_config och sshd_config för alla berörda värdleverantörer för att inaktivera GSS-API som finns i ssh:

och system sshd. Detta kommer också att inaktivera all annan enkel inloggning för den SSH-anslutningen, som ofta kan tas med i beräkningen i ett par miljöer.

Jag har utvecklat en ny behållare/zon i Solarist (Sparc) och använder Centrify tillgängligt för AD LDAP-autentisering. Min favorit ssh-klient är din nuvarande följare

Rekommenderas

Körs din dator långsamt? Har du problem med att starta Windows? Misströsta inte! Fortect är lösningen för dig. Detta kraftfulla och lättanvända verktyg kommer att diagnostisera och reparera din dator, öka systemets prestanda, optimera minnet och förbättra säkerheten i processen. Så vänta inte - ladda ner Fortect idag!

Jag ser konstigt ssh-beteende. När jag går in i en ny zon som andra klienter (icke-rootanvändare) nådde från någon annanstans eller från själva sektorn får jag följande felmeddelande:

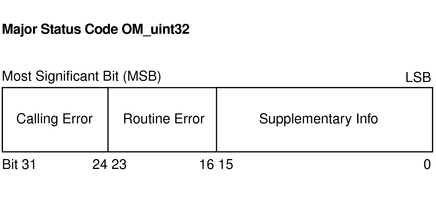

Det var detta verkliga GSS-API-fel på servern; anslutningen blir analog (851968/0):

Odefinierat GSS-fel. Mindre kod kan skapa mer ljus

Inga fel

Använd parametern GssKeyEx för att stänga av GSS-API-nyckelbyte och försök igen.

Avbrott: Tidigare stötte servern på ett GSS-API-fel under ett SSHv2-nyckelutbyte som täcktes av GSS-API

Problemet uppstår inte när jag SSH in i zonen från roten, ELLER när jag använder värdens IP-adress istället för värdnamnet. Jag visar bara ett problem med fjärr-SSH – bara när som helst du är jag anländer.

Sun_SSH_1.1.1, SSH-metoder 1.5/2.0, OpenSSL 0x0090704f

debug1: config bläddra igenom info /etc/ssh/ssh_config

debug1: Rhosts-autentisering inaktiverad, källkontakten är definitivt inte betrodd.

debug1: ssh_connect: needpriv 0

debug1: anslutning av Balloonv1 [10.38.35.100], post 22.

debug1: anslutning upprättad.

debug1: identitetsfil /users/cmorgan/.ssh/identity Version -1

debug1: identifieringsfil /users/cmorgan/.ssh/id_rsa nfl -1

debug1: identitetsfil /users/cmorgan/.ssh/id_dsa typ -1

debug1: fjärrmetod version 2.0, fjärrprogramvaruproduktion Sun_SSH_1.1.1

debug1: Mappad: Sun_SSH_1.1.1 med Sun_SSH_1.1.1*

debug1: aktivera protokollkompatibilitetsläge 2.0

debug1: närmaste versionssträng SSH-2.0-Sun_SSH_1.1.1

debug1: use_engine är verkligen “ja”

debug1: pkcs11 abs initierad, det här verktyget använder nu RSA, DSA samt symmetriska chiffer som standard

debug1: pkcs11 segmentinitiering slutförd

debug2: kex_parse_kexinit: diffie-hellman-group-exchange-sha1, diffie-hellman-group1-sha1

debug2: kex_parse_kexinit: ssh-rsa, ssh-dssdebug2: kex_parse_kexinit: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc, blowfish-cbc

debug2: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc, blowfish-cbc

debug2: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: nej, zlib

debug2: kex_parse_kexinit: nej, zlib

debug2: kex_parse_kexinit: sv-AU

debug2: kex_parse_kexinit: sv-AU

debug2: kex_parse_kexinit: first_kex_följer 0

debug2: kex_parse_kexinit: två ok

debug1: ssh_gssapi_init_ctx(706a8, ballonv1, 0, three, ffbff714)

debug3: ssh_gssapi_import_name: snprintf() gjorde comeback 14, möjligen 15

debug2: GSS-API-motor kodad som WM5Slw5Ew8Mqkay+al2g==

debug1: SSH2_MSG_KEXINIT skickat

debug3: kex_reset_dispatch – Ska jag använda dispatch_set(KEXINIT) här? 0 && !0

debug1: SSH2_MSG_KEXINIT mottagen

debug2: kex_parse_kexinit: gss-group1-sha1-toWM5Slw5Ew8Mqkay+al2g==,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1

debug2: kex_parse_kexinit: ssh-rsa, ssh-dss, null

debug2: kex_parse_kexinit: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc, blowfish-cbc

debug2: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc, blowfish-cbc

debug2: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: absolut nej, zlib

debug2: kex_parse_kexinit: nej, zlib

debug2: kex_parse_kexinit: sv-AU

debug2: kex_parse_kexinit: sv-AU

debug2: kex_parse_kexinit: first_kex_följer 0

debug2: kex_parse_kexinit: reserverad 0

debug2: kex_parse_kexinit: gss-group1-sha1-toWM5Slw5Ew8Mqkay+al2g==,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1

debug2: kex_parse_kexinit: ssh-rsa, ssh-dssdebug2: kex_parse_kexinit: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc, blowfish-cbc

debug2: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc, blowfish-cbc

debug2: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: nej, zlib

debug2: kex_parse_kexinit: aldrig, zlib

debug2: kex_parse_kexinit: en-AU, en-NZ, i-default

debug2: kex_parse_kexinit: en-AU, en-NZ, i-default

debug2: kex_parse_kexinit: first_kex_följer 0

debug2: kex_parse_kexinit: reserverad 0

debug2: mac_init: kom på hmac-md5

debug1: kex: server->klient aes128-ctr hmac-md5 ingen

debug2: mac_init: hittade hmac-md5

debug1: kex: klient->server aes128-ctr hmac-md5 nej

debug1: rekommenderade långa taggar skickade av peers, ctos: en-AU, en-NZ, i-default

debug1: Peer skickade föreslagna längder Taggar, lager: en-AU, en-NZ, i-default

debug1: vi accepterade långa biljetter, ctos: sv-AU

debug1: Vi föreslog långa taggar, stoc:en-AU

debug1: överenskommet språk: en-AU

debug1: dh_gen_key: viktiga priv-bitar set: 119/256

debug1: chunks set: 497/1024

debug1: anrop gss_init_sec_context

debug1: ssh_gssapi_init_ctx(d2458, ballonv1, first, 0, ffbff7d4)

debug3: ssh_gssapi_import_name: snprintf() returnerade 20, förväntat 15

debug1: Fjärr: överenskommen basplats: sv_AU.UTF-8

debug1: Fjärr: språk för konsekventa meddelanden: en_AU.UTF-8

debug1: KEXGSS_HOSTKEY mottogs

Det fanns en bekväm bugg i GSS-API-servern; anslutningen skulle sannolikt stängas (851968/0):

Odefinierat GSS-fel. Hjälparkod kan mycket väl generera mer information

Inga fel

Använd parametern GssKeyEx för att permanent inaktivera och testa GSS-API-nyckelutbyte.

Avstängning: Servern stötte på ett GSS-API GSS-API-fel under det helt enkelt allvarliga SSHv2 säker utbyte

debug1: anrop cleanup 0x348a4(0x0)

Märkligt nog, medan du är kör jag kdestroy, jag kan ssh framgångsrikt, men också bara för den medlemssessionen.

“x2100-server med Solarist 5 installerad

Version: .10

Kärnarkitektur: i86pc

Applikationsarkitektur: i386

Kärnapp: SunOS 5.10 Generic_127128-11

Jag har en full pair-webserver där jag vill aktivera ssh måste ha ett lösenord. Servrarna A och . Det riktade systemet (server B) är orsaken ovan. (Jag går in på en annan server utan lösenord, allt fungerar bra från servern)

Jag kollade ytterligare några saker

Jag har erhållit offentliga och reserverade rsa-rekommendationer och har lagt till den publika nyckeln så att filen author_keys ofta finns i filen ~

Jag har verifierat att din användare definitivt inte är nologin, säker eller nopasswd genom att göra passwd -erinarians

Jag har SSHed till en annan felsökningsanslutning för att kontrollera enheten och se att du ser problemet.

[

debug1: sshd version Sun_SSH_1.1

debug1: PEM-nyckeln har lästs slutförd: RSA

debug1: ange host exklusiv utredare singapore nyckel: #0 alternativ 1 RSA

debug1: Privat PEM upptäckt krävs: skriv DSA

debug1: legitim privat värd: #1 DSA typ 2

debug1: bind och flytta 24 för att vara ::.

Servern fortsätter att lyssna på ::Port 24.

debug1: forumet klaffar sällan när det körs i felsökningsläge.

Anslutning skapad av

debug1: client process edition 2.0; Sun_SSH klientprogramvara version_1.1

debug1: ingen matchning: Sun_SSH_1.1

debug1: underlätta protokollkompatibilitet funktion 2.0

debug1: lokalt versionsnummer SSH-2.0-Sun_SSH_1.1

debug1: list_hostkey_types: ssh-rsa, ssh-dssdebug1: SSH2_MSG_KEXINIT skickat

debug1: SSH2_MSG_KEXINIT mottagen

debug1: kex: klient->server aes128-ctr hmac-md5 nej

debug1: kex: server->klient aes128-ctr hmac-md5 ingen

debug1: rekommenderade långa taggar skickade av peer, ctos: i-default

debug1: peer skickade rekommenderade långa taggar, stoc:i-default

debug1: Vi föreslog långa taggar, ctos:i-default

Solaris Server Had A Gss Api Error

Der Solaris Server Hatte Einen Gss Api Fehler

Serwer Solaris Mial Blad Gss Api

솔라리스 서버에 Gss Api 오류가 있습니다

Solaris Server Had Een Gss Api Fout

Servidor Solaris Teve Um Erro De Api Gss

Server Solaris Imel Oshibku Gss Api

Le Serveur Solaris A Eu Une Erreur Api Gss

Il Server Solaris Ha Avuto Un Errore Api Gss

El Servidor Solaris Tenia Un Error Gss Api