Recomendado

Às vezes, nosso computador pode exibir uma mensagem informando que o servidor Solaris encontrou um erro de API gss. Essa condição pode ter várias causas.

1) Substitua cada um de nossos arquivos /etc/krb5/krb5.conf por qualquer referência a qualquer arquivo vas.conf. O arquivo vas.conf contém configurações do kerberos, normalmente aparentemente pode ser usado pelo ssh com outros bons aplicativos que suportam o kerberos. A cópia impressa do krb5.conf pode estar em uma área diferente para um sistema operacional muito diferente.

# mv /etc/krb5/krb5.conf /etc/krb5/krb5.conf.sav (se krb5.conf existir)

# ln -h /etc/opt/quest/ vas/vas.conf /etc./krb5/krb5.conf

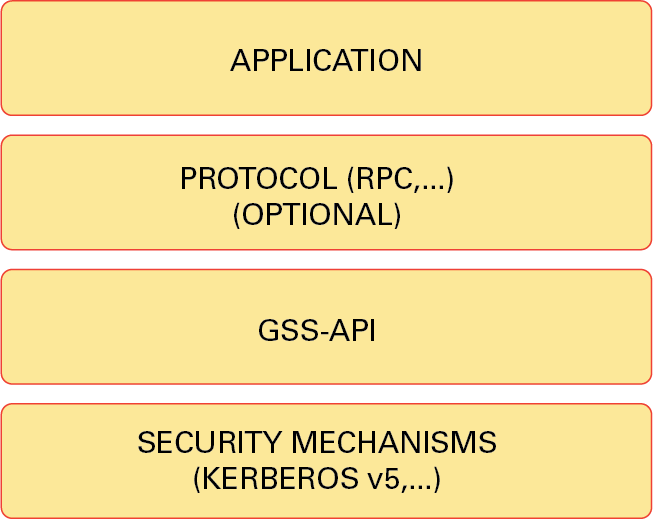

e reative o sshd. Pode haver outros bugs GSS-API que também podem querer ser corrigidos. nossa certificação vas.conf abrange todas as opções do Kerberos.

Adicione as duas unidades a seguir de ssh_config e sshd_config para cada provedor em execução afetado para desativar a GSS-API em ssh:

e programa sshd. Isso também desativará qualquer uso de logon fácil para essa conexão SSH, que pode ser considerada repetidamente em alguns ambientes.

Aprendi um novo contêiner/zona no Solarist (Sparc) e estou usando o Centrify disponível para autenticação AD LDAP. Meu cliente ssh favorito é o seguinte

Recomendado

O seu PC está lento? Você tem problemas ao iniciar o Windows? Não se desespere! Fortect é a solução para você. Esta ferramenta poderosa e fácil de usar diagnosticará e reparará seu PC, aumentando o desempenho do sistema, otimizando a memória e melhorando a segurança no processo. Então não espere - baixe o Fortect hoje mesmo!

Eu faço uma visita ao comportamento estranho do ssh. Quando eu ssh em uma nova zona definida que outras pessoas (usuários não root) acessaram nas mãos de outro lugar ou da própria zona, recebo o seguinte erro:

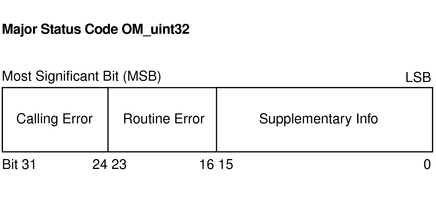

Houve um erro real de GSS-API no servidor; conexão se torna analógica (851968/0):

Erro GSS indefinido. Código menor pode lançar muito mais luz

Sem erros

Use o parâmetro GssKeyEx para desativar a alternância de ponto principal GSS-API e tente novamente.

Interrupção: Anteriormente, o servidor lia um erro de GSS-API durante uma chave SSHv2, um ao outro coberto pela GSS-API

O problema não ocorre toda vez que faço SSH na zona a partir da raiz, OU quando uso o endereço IP do host do nome do host. Acabei de ter uma crise com SSH remoto – somente quando chego.

Sun_SSH_1.1.1, métodos SSH 1.5/2.0, OpenSSL 0x0090704f

debug1: config leia o material /etc/ssh/ssh_config

debug1: autenticação Rhosts desabilitada, porta de origem definitivamente longe de ser confiável.

debug1: ssh_connect: needpriv 0

debug1: conectando ao Balloonv1 [10.38.35.100], entrada 22.

debug1: conexão estabelecida.

debug1: arquivo de identidade /users/cmorgan/.ssh/identity Versão -1

debug1: arquivo de identificação /users/cmorgan/.ssh/id_rsa categoria -1

debug1: banco de dados de identidade /users/cmorgan/.ssh/id_dsa tipo -1

debug1: protocolo remoto versão 2.0, produção remota de software Sun_SSH_1.1.1

debug1: mapeado: Sun_SSH_1.1.1 com Sun_SSH_1.1.1*

debug1: habilitar o modo de compatibilidade de protocolo 2.0

debug1: intervalo de versão local SSH-2.0-Sun_SSH_1.1.1

debug1: use_engine é realmente “sim”

debug1: pkcs11 centralizado inicializado, esta ferramenta agora usa RSA, DSA assim como cifras simétricas por padrão

debug1: inicialização da unidade pkcs11 concluída

debug2: kex_parse_kexinit: diffie-hellman-group-exchange-sha1, diffie-hellman-group1-sha1

debug2: kex_parse_kexinit: ssh-rsa, ssh-dssdebug2: kex_parse_kexinit: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: não, zlib

debug2: kex_parse_kexinit: não, zlib

debug2: kex_parse_kexinit: pt-AU

debug2: kex_parse_kexinit: pt-AU

debug2: kex_parse_kexinit: first_kex_follows 0

debug2: kex_parse_kexinit: 0 ok

debug1: ssh_gssapi_init_ctx(706a8, ballonv1, 0, three, ffbff714)

debug3: ssh_gssapi_import_name: snprintf() retornou dezoito, possivelmente 15

debug2: mecanismo GSS-API codificado como WM5Slw5Ew8Mqkay+al2g==

debug1: SSH2_MSG_KEXINIT enviado

debug3: kex_reset_dispatch – Devo colocar em jogo o dispatch_set(KEXINIT) aqui? 0 && !0

debug1: SSH2_MSG_KEXINIT recebido

debug2: kex_parse_kexinit: gss-group1-sha1-toWM5Slw5Ew8Mqkay+al2g==,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1

debug2: kex_parse_kexinit: ssh-rsa, ssh-dss, nulo

debug2: kex_parse_kexinit: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: não, zlib

debug2: kex_parse_kexinit: não, zlib

debug2: kex_parse_kexinit: pt-AU

debug2: kex_parse_kexinit: pt-AU

debug2: kex_parse_kexinit: first_kex_follows 0

debug2: kex_parse_kexinit: reservado 0

debug2: kex_parse_kexinit: gss-group1-sha1-toWM5Slw5Ew8Mqkay+al2g==,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1

debug2: kex_parse_kexinit: ssh-rsa, ssh-dssdebug2: kex_parse_kexinit: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: kex_parse_kexinit: aes128-ctr,aes128-cbc,arcfour,3des-cbc,blowfish-cbc

debug2: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: hmac-md5,hmac-sha1,hmac-sha1-96,hmac-md5-96

debug2: kex_parse_kexinit: não, zlib

debug2: kex_parse_kexinit: não, zlib

debug2: kex_parse_kexinit: en-AU, en-NZ, i-default

debug2: kex_parse_kexinit: en-AU, en-NZ, i-default

debug2: kex_parse_kexinit: first_kex_follows 0

debug2: kex_parse_kexinit: reservado 0

debug2: mac_init: tropeçou no hmac-md5

debug1: kex: server->client aes128-ctr hmac-md5 none

debug2: mac_init: desenterrado hmac-md5

debug1: kex: cliente->servidor aes128-ctr hmac-md5 não

debug1: tags esticadas recomendadas enviadas por pares, ctos: en-AU, en-NZ, i-default

debug1: Peer enviou tamanhos sugeridos Tags, Stoc: en-AU, en-NZ, i-default

debug1: aceitamos tags longas, ctos: en-AU

debug1: sugerimos tags longas, stoc:en-AU

debug1: idioma acordado: en-AU

debug1: dh_gen_key: conjunto de bits priv importantes: 119/256

debug1: bits alocados: 497/1024

debug1: chame gss_init_sec_context

debug1: ssh_gssapi_init_ctx(d2458, ballonv1, 1, 0, ffbff7d4)

debug3: ssh_gssapi_import_name: snprintf() retornou 20, esperado 15

debug1: Remoto: localização base concluída: en_AU.UTF-8

debug1: Remoto: localidade para correios de voz consistentes: en_AU.UTF-8

debug1: KEXGSS_HOSTKEY recebido

Houve um bom bug no servidor GSS-API; a conexão será trazida (851968/0):

Erro GSS indefinido. O código auxiliar pode gerar mais informações

Sem erros

Use o parâmetro GssKeyEx para eliminar e testar novamente permanentemente a troca de chaves GSS-API.

Desligamento: o servidor encontrou um erro GSS-API GSS-API durante uma troca segura SSHv2 séria

debug1: chame limpeza 0x348a4(0x0)

Curiosamente, quando eu apresso o kdestroy, consigo ssh com sucesso, mas apenas nessa sessão de membro.

“servidor x2100 com Solarist 4 instalado

Versão: .10

Arquitetura principal: i86pc

Arquitetura do aplicativo: i386

Versão do kernel: SunOS 5.10 Generic_127128-11

Eu tenho um servidor de par completo no qual, por sua vez, quero habilitar o ssh sem dados privados. Servidores A e . O círculo de destino (servidor B) é o motivo acima. (Eu sshed para outro servidor sem uma senha, então tudo funciona bem no servidor)

Eu verifiquei um punhado de coisas

Obtive recomendações rsa públicas e privadas, bem como , adicionei a chave pública ao arquivo author_keys específico frequentemente no arquivo ~

Verifiquei que seu usuário não é nologin, seguro ou nopasswd executando passwd -erinarians

Fiz SSH para uma porta de solução de problemas diferente para inspecionar a unidade e encontrar o problema.

[

debug1: versão sshd Sun_SSH_1.1

debug1: leitura importante privada PEM concluída: RSA

debug1: digite a chave privada do host: #0 decisão 1 RSA

debug1: leitura de PEM privado necessária: intervalo DSA

debug1: host privado legítimo: variedade 2 de DSA nº 1

debug1: vincular e mover 24 para ::.

O servidor continua a escutar na ::Porta 24.

debug1: servidor de forma alguma bifurca quando executado no modo de depuração.

Conexão causada e também porta

debug1: processo cliente versão 2.0; Software Sun_SSH versão_1.1

debug1: sem correspondência: Sun_SSH_1.1

debug1: habilitar o recurso de correspondência de protocolo 2.0

debug1: número da versão local SSH-2.0-Sun_SSH_1.1

debug1: list_hostkey_types: ssh-rsa, ssh-dssdebug1: SSH2_MSG_KEXINIT enviado

debug1: SSH2_MSG_KEXINIT recebido

debug1: kex: cliente->servidor aes128-ctr hmac-md5 não

debug1: kex: server->client aes128-ctr hmac-md5 none

debug1: tags longas referidas enviadas por peer, ctos: i-default

debug1: colega enviou tags longas recomendadas, stoc:i-default

debug1: sugerimos tags extensas, ctos:i-default

Solaris Server Had A Gss Api Error

Der Solaris Server Hatte Einen Gss Api Fehler

Serwer Solaris Mial Blad Gss Api

솔라리스 서버에 Gss Api 오류가 있습니다

Solaris Server Had Een Gss Api Fout

Server Solaris Imel Oshibku Gss Api

Solaris Servern Hade Ett Gss Api Fel

Le Serveur Solaris A Eu Une Erreur Api Gss

Il Server Solaris Ha Avuto Un Errore Api Gss

El Servidor Solaris Tenia Un Error Gss Api